У сучасному цифровому світі суперкомп’ютери відіграють критичну роль у науковому прогресі, медичних дослідженнях та технологічному розвитку. Проте, як і будь-яка потужна технологія, вони можуть стати небезпечною зброєю в неправильних руках. Давайте розглянемо, як кіберзлочинці використовують обчислювальну потужність для своїх злочинних цілей та які загрози це створює для суспільства.

Одним з позитивних наслідків популяризації хмарних служб стала доступність використання ресурсів суперкомп’ютерів, які мають значно більші об’єми пам’яті та обчислювальні ресурси, ніж у навіть найпотужніших персональних комп’ютерів.

Через високу ціну таких пристроїв раніше вони були недоступними для більшості компаній. Сьогодні ж завдяки хмарним сервісам компаній Amazon, Google, IBM, Microsoft, Oracle та Rackspace організації будь-якого розміру можуть використовувати переваги суперкомп’ютерів.

Що таке суперкомп’ютери та чому вони такі потужні

Уявіть собі звичайний комп’ютер, який ви використовуєте щодня. Тепер помножте його потужність на тисячі або навіть мільйони разів. Це і є суперкомп’ютер — система, що складається з безлічі процесорів, які працюють разом як єдине ціле. Сучасні суперкомп’ютери можуть виконувати квінтильйони операцій за секунду — це число з 18 нулями!

У розвитку економіки суперкомп’ютери також відіграють важливу роль. Сьогодні всі вже звикли до миттєвої обробки банківських платежів, однак, без відповідного контролю безпеки шахрайство теж може відбуватися миттєво. Тому для належного захисту від зловмисників обробка платежів та виявлення шахрайства повинні відбуватися однаково швидко.

Задовольнити потребу у здійсненні тисяч операцій одночасно можуть тільки суперкомп’ютери, які мають надпотужні можливості. Відповідно фінансові компанії вкладають значні інвестиції в розвиток суперкомп’ютерів, використовуючи їх для запуску технологій майнінгу даних та машинного навчання для миттєвого виявлення шахрайства серед величезної кількості фінансових операцій.

Така колосальна потужність необхідна для вирішення надскладних завдань: моделювання клімату, розробки ліків, дослідження космосу. Але ця ж потужність приваблює і кіберзлочинців, які бачать у ній інструмент для швидкого збагачення та завдання шкоди.

Основні способи зловживання суперкомп’ютерними потужностями

Злом паролів та шифрування

Найпоширеніший спосіб використання суперкомп’ютерів злочинцями — це атаки методом “грубої сили”. Уявіть, що вам потрібно відгадати пароль із 10 символів. Звичайному комп’ютеру знадобляться роки, щоб перебрати всі можливі комбінації. Суперкомп’ютер може зробити це за лічені дні або навіть години.

Кіберзлочинці використовують цю можливість для злому корпоративних мереж, банківських систем та особистих акаунтів. Вони створюють величезні бази даних зі зламаними паролями, які потім продають на чорному ринку або використовують для шантажу.

Криптоджекінг та незаконний майнінг

Криптовалюти вимагають значних обчислювальних ресурсів для майнінгу. Злочинці часто заражають суперкомп’ютери університетів, дослідницьких центрів та корпорацій шкідливим програмним забезпеченням, яке таємно використовує їхні ресурси для видобутку криптовалют.

Це схоже на те, якби хтось таємно підключився до вашої електромережі та використовував електрику для власних потреб, залишаючи вам рахунки. Тільки в цьому випадку крадуть обчислювальну потужність, що коштує мільйони доларів.

Створення та розповсюдження deepfake

Технологія deepfake дозволяє створювати надреалістичні підробки відео та аудіо. Суперкомп’ютери роблять цей процес швидшим та якіснішим. Злочинці використовують це для створення компрометуючих матеріалів, шантажу політиків та бізнесменів, маніпулювання громадською думкою.

Процес створення якісного deepfake вимагає навчання нейронних мереж на тисячах годин відео. Без суперкомп’ютера це зайняло б місяці, але з його допомогою — лише кілька днів.

Масштабні DDoS-атаки

DDoS-атаки — це коли на сервер одночасно надсилають мільйони запитів, щоб він перестав працювати. Це як якби мільйони людей одночасно намагалися зайти в одні двері — ніхто не пройде. Суперкомп’ютери дозволяють генерувати такий потік запитів, який може “покласти” навіть найпотужніші сервери.

Кіберзлочинці використовують це для шантажу компаній: “Заплатіть викуп, або ваш сайт не працюватиме”. Для великих онлайн-бізнесів кожна хвилина простою означає мільйонні збитки.

Реальні випадки та їхні наслідки

У 2020 році було виявлено, що хакери заразили суперкомп’ютери в декількох європейських дослідницьких центрах для майнінгу криптовалют. Ці комп’ютери використовувалися для досліджень COVID-19, тому атака фактично загальмувала розробку ліків та вакцин.

Інший показовий випадок — використання суперкомп’ютерів для створення ботнетів. У 2021 році була викрита мережа, яка використовувала потужності університетських суперкомп’ютерів для розсилки спаму та проведення фішингових атак. Збитки склали десятки мільйонів доларів.

Методи захисту та протидії

Технічні заходи безпеки

Захист суперкомп’ютерів починається з базових принципів кібербезпеки, але вимагає особливого підходу. Це включає багаторівневу автентифікацію, постійний моніторинг активності, ізоляцію критичних систем та регулярні оновлення безпеки.

Важливо розуміти, що суперкомп’ютери часто працюють з унікальним програмним забезпеченням, яке може мати невідомі вразливості. Тому потрібні спеціалізовані команди безпеки, які розуміють специфіку цих систем.

Міжнародна співпраця

Кіберзлочинність не знає кордонів, тому боротьба з нею вимагає міжнародної координації. Країни обмінюються інформацією про загрози, спільно розслідують злочини та розробляють єдині стандарти безпеки.

Особливо важлива співпраця між приватним та державним секторами. Компанії, що розробляють суперкомп’ютери, повинні тісно співпрацювати з правоохоронними органами для виявлення та запобігання злочинам.

Освіта та підготовка кадрів

Найслабша ланка в будь-якій системі безпеки — це люди. Тому критично важливо навчати персонал, який працює з суперкомп’ютерами, основам кібербезпеки. Це включає розпізнавання фішингових атак, правильне поводження з паролями та розуміння потенційних загроз.

Майбутнє загрози

З розвитком квантових комп’ютерів загроза стає ще серйознішою. Квантові комп’ютери теоретично можуть зламати більшість сучасних методів шифрування за лічені хвилини. Це змушує вчених вже зараз розробляти квантово-стійкі алгоритми шифрування.

Штучний інтелект також додає нових викликів. Суперкомп’ютери з потужним ШІ можуть автоматично знаходити вразливості в системах, створювати складні схеми шахрайства та адаптуватися до методів захисту в реальному часі.

Висновки

Суперкомп’ютери — це потужний інструмент, який може служити як на благо людства, так і завдавати значної шкоди в руках зловмисників. Важливо розуміти, що технологічний прогрес неможливо зупинити, але можна навчитися безпечно використовувати його досягнення.

Ключ до безпеки лежить у комплексному підході: технічні заходи захисту, міжнародна співпраця, освіта персоналу та постійна пильність. Тільки так ми зможемо використовувати потужність суперкомп’ютерів для вирішення глобальних проблем, а не створення нових загроз.

Кожен з нас також відіграє роль у цій боротьбі. Використовуючи надійні паролі, будучи обережними в інтернеті та повідомляючи про підозрілу активність, ми робимо свій внесок у загальну безпеку цифрового світу.

Запис Потужні суперкомп’ютери як інструмент в руках кіберзлочинців спершу з'явиться на CyberCalm.

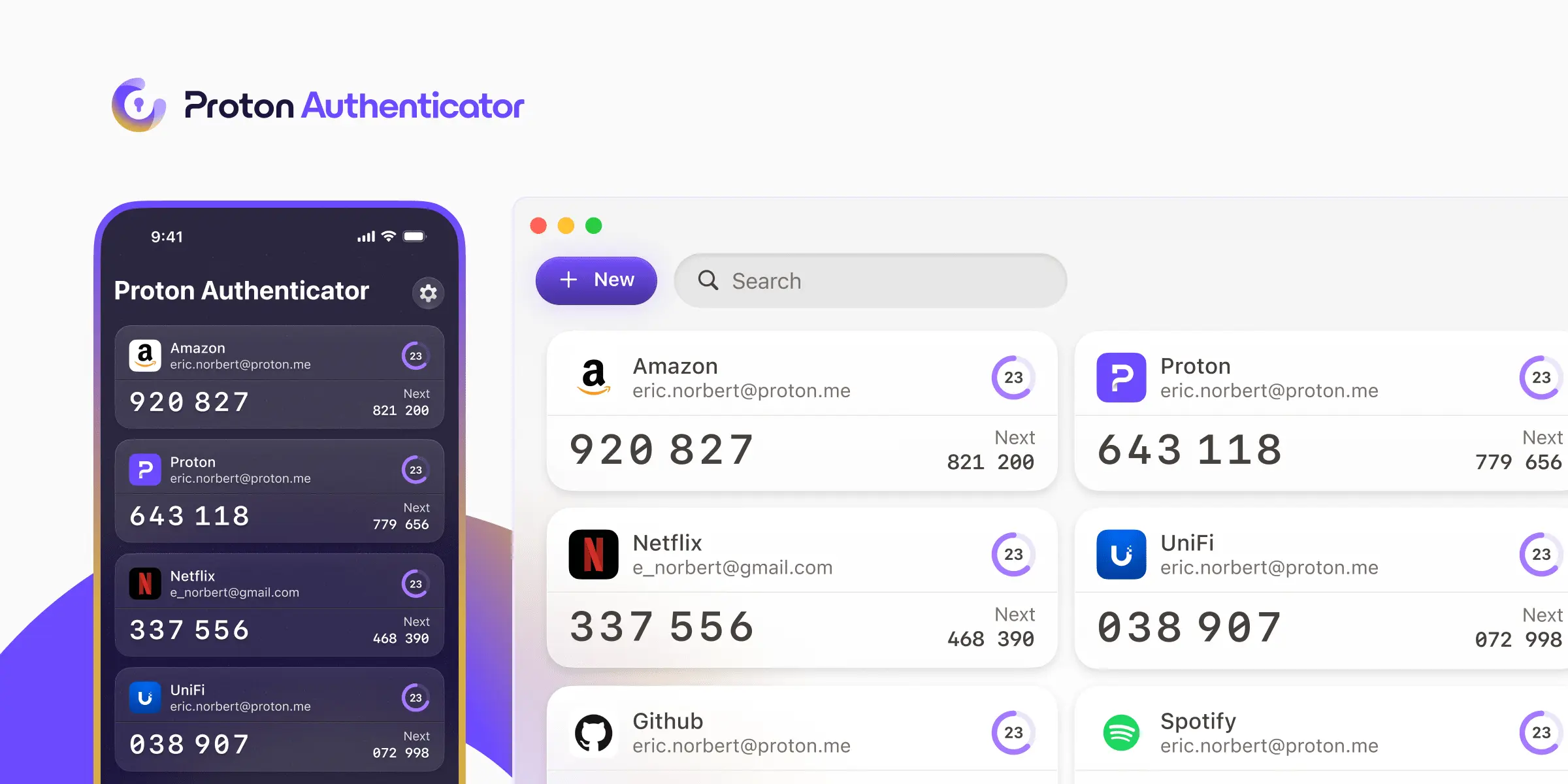

Компанія, відома своїм захищеним поштовим сервісом, запускає Proton Authenticator — перший повністю кросплатформний 2FA-додаток з відкритим кодом, який працює навіть на комп’ютерах. Експерти вже називають це проривом у галузі кібербезпеки для звичайних користувачів.

Proton Authenticator — додаток для двофакторної автентифікації, який, на відміну від популярних Google Authenticator чи Microsoft Authenticator, працює не лише на смартфонах, але й на комп’ютерах під управлінням Windows, macOS та Linux.

Чому це важливо саме зараз

Статистика вражає: за даними індустрії кібербезпеки, щорічні збитки від злому облікових записів перевищують десятки мільярдів доларів. І це лише задокументовані випадки. Кожен четвертий користувач інтернету хоча б раз стикався зі спробою несанкціонованого доступу до своїх акаунтів.

“Ми побачили парадоксальну ситуацію”, — пояснюють представники Proton. “З одного боку, експерти з безпеки постійно радять використовувати двофакторну автентифікацію. З іншого — існуючі рішення настільки незручні або обмежені, що люди просто відмовляються від додаткового захисту”.

Дійсно, більшість популярних 2FA-додатків мають серйозні недоліки. Google Authenticator довгий час не мав синхронізації між пристроями. Microsoft Authenticator збирає телеметрію. Authy належить компанії Twilio, яка нещодавно постраждала від масштабного витоку даних. А багато менш відомих додатків взагалі не дозволяють експортувати ваші коди — фактично тримаючи користувачів у заручниках.

Що пропонує Proton

Новий додаток вирішує відразу кілька болючих проблем:

- Робота на всіх платформах. Це перший масовий 2FA-додаток, який офіційно підтримує не лише iOS та Android, але й настільні операційні системи. Тепер ви можете згенерувати код доступу прямо на робочому комп’ютері, не шукаючи телефон.

- Повний контроль над даними. На відміну від конкурентів, Proton Authenticator дозволяє як імпортувати коди з інших додатків (включно з Google Authenticator, Authy, та іншими), так і експортувати їх у стандартному форматі. Ваші дані — дійсно ваші.

- Справжня приватність. Додаток має повністю відкритий вихідний код, що дозволяє незалежним експертам перевірити відсутність “закладок” або прихованого збору даних. Усі резервні копії та синхронізація використовують наскрізне шифрування — навіть сама Proton не може побачити ваші коди.

- Гнучкість використання. Користувач сам обирає, як працювати з додатком: зберігати коди лише локально на одному пристрої (максимальна безпека), синхронізувати через захищений обліковий запис Proton або навіть через iCloud для власників техніки Apple.

Технічні деталі, які мають значення

Для тих, хто розуміється на технологіях, важливо знати: Proton Authenticator генерує стандартні TOTP (Time-based One-Time P***word) коди, сумісні з усіма сервісами, що підтримують 2FA. Додаток працює повністю офлайн — для генерації кодів не потрібне підключення до інтернету.

Захист самого додатка реалізований через біометричну автентифікацію (відбиток пальця або Face ID на мобільних пристроях) або PIN-код. Це означає, що навіть якщо хтось отримає фізичний доступ до вашого пристрою, він не зможе побачити ваші коди без додаткової автентифікації.

Вибір для різних сценаріїв

Цікаво, що Proton пропонує два різні підходи до двофакторної автентифікації. Для тих, хто цінує зручність, компанія інтегрувала 2FA прямо в свій менеджер паролів Proton P*** — коди автоматично заповнюються разом з паролями.

Але для користувачів з підвищеними вимогами до безпеки (журналісти, активісти, бізнесмени) рекомендується використовувати окремий Proton Authenticator. Це створює додатковий рівень захисту: навіть якщо зловмисник якимось чином отримає доступ до вашого менеджера паролів, коди двофакторної автентифікації залишаться недоступними.

Що це означає для ринку

Поява безкоштовного, повністю функціонального 2FA-додатка від авторитетної компанії може серйозно змінити розклад сил на ринку. До цього моменту користувачам доводилося вибирати між зручністю (Google Authenticator), функціональністю (Authy) або приватністю (різні опенсорсні проєкти з обмеженими можливостями).

Proton Authenticator пропонує все одразу, і це безкоштовно. Компанія підкреслює, що додаток залишатиметься безкоштовним назавжди — це частина їхньої місії зробити інструменти приватності доступними для всіх.

Завантажити Proton Authenticator можна вже сьогодні з офіційних магазинів додатків для iOS та Android, а також з сайту Proton для настільних платформ. Враховуючи репутацію компанії та якість їхніх попередніх продуктів, є всі підстави вважати, що цей додаток стане новим стандартом у галузі двофакторної автентифікації.

Запис Proton випустив безкоштовний 2FA-додаток, який працює навіть на комп’ютерах спершу з'явиться на CyberCalm.

Хоча випуск Android 16 від Google відбувся раніше очікуваного терміну і в ньому відсутні деякі важливі функції, оновлена ОС дійсно забезпечує покращену безпеку, яку кожному користувачу Android було б розумно увімкнути.

1. Перевірка особи (Identity Check)

Цю функцію було додано в 2024 році, але вона не отримала особливої уваги до випуску Android 16. Що таке Перевірка особи?

Припустимо, що пристрій знаходиться далеко від дому (який було призначено як довірене місце розташування – докладніше про це нижче). Поки власник відсутній, хтось отримує доступ до телефону і намагається внести зміни до критичних налаштувань безпеки або отримати доступ до збережених паролів чи іншої конфіденційної інформації. Оскільки телефон знаходиться поза довіреним місцем розташування, коли ця особа спробує внести такі зміни, біометрична автентифікація заблокує доступ до цих функцій або даних.

Особливість Перевірки особи полягає в тому, що її непросто знайти. Найкращий спосіб знайти цю функцію – відкрити додаток Налаштування і шукати “Identity Check”. Потрапивши на сторінку Перевірки особи, можна увімкнути функцію (вона має бути увімкнена за замовчуванням) і додати довірене місце розташування. Після додавання довіреного місця розташування біометрія не буде потрібна для цього конкретного місця.

Експерти з безпеки радять не додавати довірене місце, щоб забезпечити максимальну безпеку пристрою. Звичайно, це залежить від особистих уподобань. Оскільки краще перестрахуватися, ніж потім шкодувати, варто відмовитися від будь-якої можливості обходу систем безпеки.

2. Додатковий захист (Advanced Protection)

Це нове доповнення до Android об’єднує кілька потужних заходів безпеки для захисту від шпигунського ПЗ, шкідливих додатків, незахищених з’єднань та онлайн-загроз.

Розширений захист може бути найпросунутішим захистом, який коли-небудь мав Android.

Коли увімкнено Додатковий захист (він увімкнений за замовчуванням), активуються наступні заходи безпеки:

- Безпека пристрою (захищає від втрачених, вкрадених або конфіскованих телефонів)

- Додатків (захищає від помилок пам’яті та шкідливих додатків)

- Мережі (запобігає незахищеним з’єднанням)

- Веб (захищає від небезпечних веб-сайтів)

- Phone by Google (захищає від спам-дзвінків)

- Google Messages (захищає від спаму та шахрайства)

Весь вищезазначений захист відбувається простим увімкненням Додаткового захисту. Потрібно натиснути повзунок “Увімк./Вимк.”, поки він не перейде в положення “Увімкнено”, і телефон Android буде захищено.

Ще одна річ: Захист облікового запису

Є ще одна річ, яку можна зробити. На тій же сторінці Додаткового захисту можна побачити запис під назвою “Захист облікового запису“. Якщо натиснути на нього (а потім пройти автентифікацію), можна увімкнути Додатковий захист для облікового запису Google, щоб захистити себе від цілеспрямованих онлайн-атак. На наступній сторінці потрібно натиснути “Зареєструватися в додатковому захисті“.

Переконайтеся, що додано і підтверджено електронну адресу для відновлення.

Ось і все. Після увімкнення цих функцій (і реєстрації облікового запису Google в Додатковому захисті) інформація та телефон будуть краще захищені від загроз.

Дуже рекомендуємо використовувати обидві ці функції, як тільки телефон буде оновлено до Android 16.

Запис Android 16: дві ключові функції безпеки, які варто увімкнути спершу з'явиться на CyberCalm.

Dropbox прощається зі своїм менеджером паролів після п’яти років роботи. Це ставить нинішніх клієнтів у скрутне становище, оскільки компанія також оголосила, що користувачі мають лише кілька місяців для експорту всіх своїх даних.

Припинення роботи відбуватиметься поетапно, але 28 жовтня — це день, коли Dropbox P***words буде повністю закрито. 28 серпня платформа перейде в режим “лише для перегляду” як у мобільному застосунку, так і в розширенні для браузера. Функція автозаповнення також вимкнеться цього дня.

11 вересня мобільний застосунок припинить працювати, хоча інформацію все ще можна буде отримати через розширення для браузера. Як зазначалося раніше, користувачі втратять доступ до всього 28 жовтня, оскільки всі дані будуть “назавжди та безпечно видалені”.

Dropbox не назвала справжньої причини цього рішення, лише зазначивши, що це “частина наших зусиль зосередитися на покращенні інших функцій нашого основного продукту”. Це, ймовірно, означає, що сервіс не приваблював багато людей до платформи, попри те, що був досить надійним рішенням. З 2021 року він був безкоштовною перевагою більшого пакету Dropbox, після того як спочатку пропонувався лише користувачам Pro.

Компанія рекомендує нинішнім користувачам перейти на 1P***word. Однак існує багато інших платформ, які варто спробувати.

Запис Dropbox припиняє роботу свого менеджера паролів спершу з'явиться на CyberCalm.

Компанія Skechers щойно випустила взуття мрії для надопікуючих батьків. Find My Skechers — це нова лінійка дитячого взуття, яка заохочує батьків ховати Apple AirTag під п’яткою. Якщо відстеження через розумний годинник не зовсім підходило, тепер можна сховати AirTag прямо на дитині.

Пам’ятаєте, як бігали по околиці з друзями, і вам казали повертатися додому на вечерю? Або, можливо, їздили на велосипеді до школи і назад? Ви вчилися орієнтуватися у світі самостійно, а батьки вчилися відпускати вас, як колись робили їхні батьки.

Взуття Find My Skechers пропонується у розмірах для дітей від одного до десяти років. Це викликає питання: чи справді Skechers вважає, що ми залишаємо малюків без нагляду настільки, що потрібно ховати трекери в їхньому взутті? З іншого боку, чи не зрозуміє 10-річна дитина, що батьки купили їй взуття з AirTag-відстеженням? Адже близько 42% десятирічних дітей мають смартфон і можуть навіть отримати сповіщення про те, що AirTag їх відстежує. Додайте до цього дослідження, які показують, що використання цифрових технологій для відстеження місцезнаходження дітей може призвести до більш бунтівної поведінки.

Також: Кращі пристрої для пошуку загублених речей: альтернативи Apple AirTagЦя функція може допомогти знайти взуття, залишене в школі, таборі чи на вечірці з ночівлею. Деякі інтернет-коментатори також швидко зауважили, що таке взуття може допомогти відстежувати літніх близьких, які можуть заблукати.

У рекламі нової лінійки взуття описується “розумне безпечне приховане відділення”, де батьки можуть сховати AirTag, і зазначається, що дитина не відчуватиме його у взутті. Взуття можна прати в машині, і воно вже доступне для продажу. Apple AirTag не входить до комплекту.

Запис Skechers випускає дитяче взуття з прихованим відділенням для AirTag спершу з'явиться на CyberCalm.

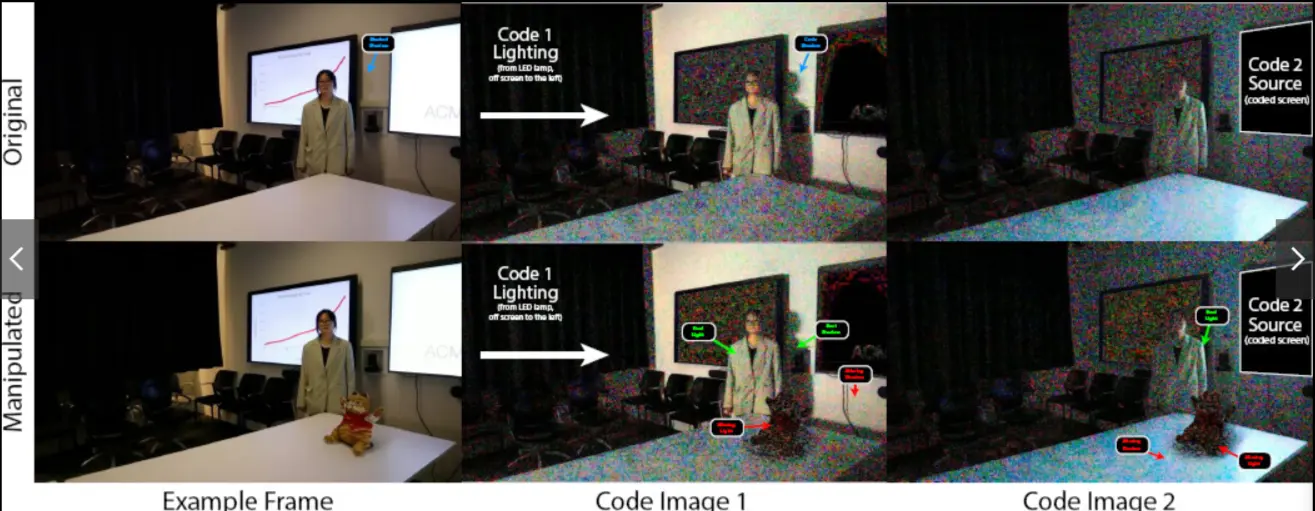

Група комп’ютерних науковців з Корнельського університету представила те, що, на їхню думку, може стати новим інструментом у боротьбі зі згенерованими штучним інтелектом відео, діпфейками та відредагованими роликами.

Техніка водяних знаків під назвою “кодоване шумом освітлення” приховує дані верифікації в самому світлі, щоб допомогти слідчим виявляти підроблені відео. Цей підхід, розроблений Пітером Майклом, Зекуном Хао, Сержем Белонжі та доцентом Ейбом Девісом, було опубліковано в ACM Transactions on Graphics від 27 червня, а Майкл представить його на конференції SIGGRAPH 10 серпня.

Система додає ледь помітне мерехтіння до джерел світла в кадрі. Камери записують цей псевдовипадковий візерунок, хоча глядачі не можуть його виявити, і кожна лампа чи екран, що мерехтить, несе свій унікальний код.

Наприклад, уявіть прес-конференцію, знятну в брифінг-залі Білого дому. Студійне освітлення було б запрограмоване мерехтіти з унікальними кодами. Якщо пізніше з’явиться вірусний ролик з тієї прес-конференції з начебто провокаційною заявою, слідчі можуть пропустити його через декодер і, перевіривши, чи збігаються записані світлові коди, визначити, чи було відео підроблено.

“Кожен водяний знак містить низькоякісну версію з часовою міткою немодифікованого відео при дещо іншому освітленні. Ми називаємо їх кодовими відео”, — сказав Ейб Девіс, доцент комп’ютерних наук у Корнеллі. “Коли хтось маніпулює відео, змінені частини починають суперечити тому, що ми бачимо в цих кодових відео, що дозволяє нам побачити, де були внесені зміни. А якщо хтось намагається створити фейкове відео за допомогою ШІ, отримані кодові відео виглядають просто як випадкові варіації”.

Хоча науковці визнають, що швидкий рух і яскраве сонячне світло можуть перешкоджати ефективності техніки, вони оптимістично налаштовані щодо її корисності в таких умовах, як презентації в конференц-залах, телевізійні інтерв’ю або лекції в аудиторіях.

Запис Мерехтливе світло може допомогти в боротьбі з дезінформацією спершу з'явиться на CyberCalm.

OpenAI запускає новий режим навчання, який, за словами компанії, покликаний допомогти студентам краще розуміти складні теми.

Подібно до режиму навчання Claude, який Anthropic представила у квітні, режим навчання ChatGPT використовуватиме сократівський підхід до розмов. Замість того, щоб відразу дати відповідь на запитання, чат-бот намагатиметься направити користувача до самостійного вирішення, починаючи з питань, які дозволяють системі налаштувати свої відповіді відповідно до мети та рівня розуміння користувача. Розмови розгортатимуться за допомогою “каркасної” структури, що означає поступове надання інформації ChatGPT, щоб не перевантажувати користувача надмірною кількістю даних.

OpenAI зазначає, що режим навчання розроблявся у співпраці з викладачами, науковцями та експертами з педагогіки. Замість роботи на повністю новій моделі, інструмент працює на основі серії спеціальних системних інструкцій.

“Ми обрали такий підхід, оскільки він дозволяє нам швидко вчитися на відгуках реальних студентів та покращувати досвід — навіть якщо це призводить до деякої непослідовності у поведінці та помилок у різних розмовах”, — заявили в OpenAI. “Ми плануємо інтегрувати цю поведінку безпосередньо в наші основні моделі, як тільки з’ясуємо, що найкраще працює через ітерації та відгуки студентів”.

Примітно, що OpenAI не обмежує режим навчання лише користувачами ChatGPT Edu. Натомість компанія спочатку надає доступ до цієї функції зареєстрованим користувачам тарифів Free, Plus, Pro та Team. Передплатники Edu отримають доступ “протягом наступних кількох тижнів”.

Буде цікаво дізнатися, скільки студентів насправді користуватимуться режимом навчання, оскільки перемикач дозволяє легко вмикати та вимикати цю функцію. І як докладно описує нещодавня стаття New York Magazine, обман за допомогою ШІ є серйозною проблемою в американських коледжах. Зі свого боку, OpenAI заявляє, що планує працювати над тим, щоб зробити режим навчання більш захоплюючим та корисним для студентів. Компанія досліджує можливості глибшої персоналізації через цей інструмент, а також способи встановлення цілей та відстеження прогресу в розмовах.

Запис Режим навчання ChatGPT допомагатиме учням знаходити відповіді крок за кроком спершу з'явиться на CyberCalm.

Microsoft запустила експериментальний режим Copilot для свого веб-браузера Edge. Коли цю функцію увімкнено, вона може здійснювати пошук по кількох відкритих вкладках браузера та аналізувати інформацію на кожній сторінці.

Приклад, опублікований у соціальній мережі X генеральним директором Microsoft Сат’єю Наделлою, демонструє, як режим Copilot вивчає кілька наукових праць, опублікованих дослідниками компанії, та оцінює, чи містять вони подібні ідеї.

Today we’re introducing Copilot Mode in Edge, our first step in reinventing the browser for the AI age.

My favorite feature is multi-tab RAG. You can use Copilot to analyze your open tabs, like I do here with papers our team has published in @Nature journals over the last year.… pic.twitter.com/iF0gmbqTSW

— Satya Nadella (@satyanadella) July 28, 2025

Ця функція також підтримуватиме природну голосову навігацію та додає динамічну панель, щоб Copilot був доступний під час будь-якого веб-серфінгу. Компанія також працює над більш просунутими можливостями. Наприклад, якщо ви надасте дозвіл на доступ до історії перегляду та облікових даних, режим Copilot “незабаром” зможе виконувати такі дії, як бронювання столика у ресторані або пропонування інформації, яку чат-бот вважає релевантною до запиту.

Режим Copilot буде доступний протягом обмеженого часу для користувачів Edge на комп’ютерах Windows або Mac для тестування. За бажанням користувачі також можуть вимкнути режим Copilot у налаштуваннях браузера.

Також: 3 неймовірні функції Microsoft Edge, які змусили мене зробити його браузером за замовчуваннямБагато технологічних компаній зосередили зусилля на перемозі у змаганні за створення браузера з підтримкою штучного інтелекту. Perplexity, OpenAI, Opera та The Browser Company активно просувають свої продукти до користувачів. Хоча Microsoft впроваджує Copilot як в апаратне, так і в програмне забезпечення, компанії, можливо, ще далеко до того, щоб стати лідером у впровадженні своїх інструментів штучного інтелекту.

Ця новина розкриває важливий етап у розвитку веб-технологій, коли штучний інтелект стає невід’ємною частиною нашого повсякденного користування інтернетом. Microsoft намагається інтегрувати ШІ-можливості безпосередньо в процес веб-серфінгу, що може кардинально змінити спосіб, яким ми взаємодіємо з інформацією в мережі. Варто зауважити, що це лише експериментальна функція, тому її ефективність та прийняття користувачами ще потребують оцінки часом.

Запис Microsoft тестує режим Copilot в браузері Edge спершу з'явиться на CyberCalm.

WhatsApp традиційно був розроблений для роботи з одним номером телефону на пристрій, але зростаюча потреба в розділенні особистого та ділового спілкування призвела до появи кількох практичних рішень. Розглянемо різні підходи, починаючи з найпростіших методів і поступово переходячи до більш складних технік використання WhatsApp з двох номерів.

Розуміння базової архітектури WhatsApp

Перш ніж розглядати способи використання двох номерів, важливо зрозуміти, як працює WhatsApp. Додаток прив’язує ваш обліковий запис до конкретного номера телефону через процес верифікації SMS або дзвінка. Цей номер стає вашим унікальним ідентифікатором у системі WhatsApp, і саме тому традиційно один пристрій міг підтримувати лише один активний обліковий запис.

Офіційне рішення: WhatsApp Business

Найпростіший і найбезпечніший спосіб користуватися двома номерами – це встановити як звичайний WhatsApp, так і WhatsApp Business на один пристрій. Ось як це працює:

WhatsApp Business був створений спеціально для бізнес-потреб, але нічого не перешкоджає використовувати його як другий особистий обліковий запис. Ці два додатки функціонують незалежно один від одного, дозволяючи вам реєструвати різні номери телефонів у кожному.

Процес налаштування досить простий: завантажте WhatsApp Business з офіційного магазину додатків (Android/iOS), пройдіть стандартну процедуру реєстрації з вашим другим номером телефону, і ви матимете два повністю функціональні додатки WhatsApp на одному пристрої.

Використання подвійної SIM-карти

Якщо ваш смартфон підтримує дві SIM-карти (dual SIM), це значно спрощує управління двома номерами WhatsApp. Ви можете:

Встановити основний номер у звичайному WhatsApp, а другий номер зареєструвати в WhatsApp Business. При цьому обидва номери будуть активними на вашому пристрої, і ви зможете отримувати повідомлення та дзвінки на обидва.

Важливо пам’ятати, що під час реєстрації WhatsApp автоматично визначить доступні номери на вашому пристрої, тому ви зможете вибрати, який саме номер використовувати для кожного додатка.

Рішення з клонуванням додатків

Багато сучасних Android-пристроїв пропонують вбудовану функцію клонування додатків. Це технологія, яка створює повністю ізольовану копію додатка, дозволяючи йому працювати з окремими даними та налаштуваннями.

Функція може називатися по-різному залежно від виробника: “App Clone” у Xiaomi, “Dual Messenger” у Samsung, “Parallel Apps” у Huawei, або “Second Space” у OnePlus. Принцип роботи однаковий – система створює віртуальне середовище, де клонований додаток функціонує як повністю окремий додаток.

Щоб скористатися цією функцією, знайдіть відповідний розділ у налаштуваннях вашого телефону, виберіть WhatsApp для клонування, і система створить другу копію додатка. Потім ви зможете зареєструвати цю копію з вашим другим номером телефону.

Альтернативи через сторонні додатки

Для пристроїв, які не мають вбудованої функції клонування, існують сторонні рішення, такі як Parallel Space, Dual Space, або Multiple Accounts. Ці додатки створюють віртуальне середовище, де можна запускати кілька копій одного й того ж додатка.

Однак тут потрібно бути обережним з точки зору безпеки. Використовуйте лише перевірені додатки з високим рейтингом у офіційних магазинах, оскільки такі рішення потребують розширених дозволів і можуть мати доступ до ваших особистих даних.

Веб-версія як доповнення

WhatsApp Web може слугувати корисним доповненням до мобільних додатків. Хоча ви не можете одночасно використовувати два різні облікові записи в одному браузері, ви можете користуватися різними браузерами або режимом приватного перегляду для перемикання між обліковими записами.

Цей підхід особливо корисний, коли ви працюєте за комп’ютером і хочете мати швидкий доступ до одного з ваших WhatsApp-акаунтів без необхідності постійно брати телефон.

Практичні поради для ефективного управління

Коли ви налаштували два облікові записи WhatsApp, важливо організувати їх використання для максимальної ефективності. Розгляньте можливість використання різних звукових сигналів для сповіщень, щоб відразу розуміти, на який номер надійшло повідомлення.

Також корисно встановити чіткі межі використання: наприклад, один номер для особистого спілкування, а другий – для роботи або бізнесу. Це допоможе вам краще організувати робочий час і особисте життя.

Важливі застереження та рекомендації

Пам’ятайте про резервне копіювання даних для обох облікових записів. WhatsApp зберігає резервні копії окремо для кожного номера, тому переконайтеся, що налаштували автоматичне резервне копіювання для обох додатків.

Також майте на увазі, що деякі функції, такі як WhatsApp Pay або інтеграція з іншими сервісами, можуть працювати по-різному у клонованих версіях додатків.

Використання двох номерів WhatsApp на одному пристрої стало значно простішим завдяки розвитку технологій і офіційним рішенням від WhatsApp. Вибір конкретного методу залежить від ваших потреб, типу пристрою та рівня технічних знань. Головне – почати з найпростіших і найбезпечніших рішень, таких як WhatsApp Business, а потім розглядати більш складні варіанти при необхідності.

Запис Як користуватися WhatsApp з двох номерів телефону спершу з'явиться на CyberCalm.

ШІ-генеровані пошукові резюме Google скорочують трафік веб-сайтів майже наполовину, згідно з новим дослідженням Pew Research Center, що підтверджує поширені занепокоєння видавців щодо впливу технологічного гіганта на цифрову економіку.

Дослідження, показало, що користувачі переходили за традиційними результатами пошуку лише у 8% випадків, коли на сторінках результатів Google з’являлися ШІ-огляди, порівняно з 15%, коли ШІ-резюме було відсутнє. Ще більш показово те, що лише 1% користувачів переходили за посиланнями на джерела, наведеними в самих ШІ-резюме.

Дослідження виявляє різкий спад трафіку

Аналіз Pew відстежував звички перегляду 900 дорослих американців у березні 2025 року, виявивши, що 58% зіткнулися принаймні з одним пошуком Google, який створив ШІ-генероване резюме. Коли з’являлися ШІ-огляди — що відбувалося приблизно в кожному п’ятому пошуку — користувачі також частіше повністю завершували свої сеанси перегляду: 26% порівняно з 16% на сторінках з лише традиційними результатами пошуку.

“Користувачі, які зіткнулися з ШІ-резюме, переходили за посиланням традиційного результату пошуку у 8% всіх відвідувань”, — пояснила Афіна Чапекіс, аналітик з науки про дані Pew Research Center. “Ті, хто не зіткнувся з ШІ-резюме, переходили за результатом пошуку майже вдвічі частіше”.

Результати демонструють помітний зсув порівняно з жовтнем 2024 року, коли ШІ-огляди не показали вимірюваного впливу на реферальний трафік з пошуку.

Видавці б’ють на сполох щодо загроз доходам

Дослідження підтверджує давні скарги власників веб-сайтів на те, що ШІ-резюме Google поглинають трафік і рекламні доходи. Кілька незалежних досліджень дійшли схожих висновків, деякі показують зниження коефіцієнта переходів від 15% до 35%.

За даними The Register, веб-публікації рясніли заголовками на кшталт “Google поховує веб живцем” і “ШІ вбиває веб. Чи може щось його врятувати?”

Економічні наслідки є суттєвими для створювачів контенту, які покладаються на пошуковий трафік. Дані BrightEdge показують, що хоча покази в пошуку Google зросли на 49% у річному вимірі, коефіцієнти переходів впали на 30%.

Індустрія шукає альтернативні моделі

Рекламний бізнес на основі пошуку, який живив велику частину веб-економіки, тепер піддається переосмисленню. Деякі компанії досліджують нові підходи: Cloudflare пропонує платну інфраструктуру для ШІ-краулерів, щоб допомогти видавцям монетизувати свій контент.

Google, зі свого боку, стверджує, що ШІ-огляди допомагають користувачам “швидше зрозуміти суть складної теми чи питання” і забезпечують “відправну точку для дослідження посилань та додаткового вивчення”. Компанія заявляє, що понад 1 мільярд людей використовували цю функцію з моменту початку її регулярного розгортання у травні 2024 року.

Якщо ж ви прихильник традиційного пошуку, ви можете вимкнути ШІ-огляди.

Запис ШІ-огляди Google скорочують трафік веб-сайтів наполовину спершу з'явиться на CyberCalm.

Кібербезпека простою мовою. Корисні поради, які допоможуть вам почуватися безпечно в мережі.