CyberCalm

Як використовувати iPhone для навчання: фішки для студентів

iPhone — один із лідерів серед гаджетів для навчання. Новенький Айфон 15 Про Макс купити Київ пропонує купити в інтернет-магазині Grokholsky — тут легко знайти актуальну модель, а за потреби ще й оформити додаткову гарантію. А далі ви зможете перетворити смартфон на персонального асистента в навчанні. Які фішки треба спробувати?

Цифровий сканер і розпізнавання тексту

Коли дедлайн пройшов уже вчора, а часу переписувати абзаци немає, можна використати iPhone як портативний сканер. Достатньо навести камеру на сторінку з текстом, щоб телефон розпізнав його. Далі ви можете копіювати фрагмент в конспект, перекладати іншою мовою, ділитися з одногрупниками тощо.

Режим «Фокусування»

Щоб зосередитися на навчанні, можете увімкнути режим «Фокусування» — усі непотрібні повідомлення зникнуть з поля зору. Що ще можна налаштувати таким чином:

- дозволити сповіщення лише від окремих контактів і застосунків;

- змінити екран блокування так, щоб на ньому залишилося тільки найнеобхідніше;

- автоматично запускати фокусування у певний час.

Цей режим зручний під час лекцій, підготовки до іспитів, виконання домашніх завдань. А якщо ви хочете посилити навички керування часом, можете завантажити сторонній застосунок. Наприклад, з Flow легше відстежувати діяльність і мотивувати себе.

Екосистема Apple для безшовної роботи

Найбільший бонус iPhone для навчання — його інтеграція з іншими пристроями Apple. Завдяки Handoff ви починаєте писати конспект на телефоні, а закінчуєте на Mac чи iPad. Універсальний буфер обміну дає змогу копіювати текст або фото на телефоні та вставляти на ноутбуці. А через AirDrop можна за секунди поділитися презентаціями, фотографіями чи нотатками з одногрупниками. Навіть великі файли передаються без втрати якості.

Отже, iPhone відкриває студентам чималий набір інструментів для ефективного навчання. Ви зможете швидко шукати матеріали, фокусуватися на завданнях, без втрати часу працювати на різних гаджетах тощо. Якщо поєднати вбудовані функції зі зручними додатками, смартфон перетвориться на універсального помічника в навчанні.

Ця стаття Як використовувати iPhone для навчання: фішки для студентів раніше була опублікована на сайті CyberCalm, її автор — Наталя Зарудня

CyberCalm

Як насправді працює веб-скрапінг — і чому ШІ змінює все

Веб-скрапінг забезпечує роботу індустрій ціноутворення, SEO, безпеки, штучного інтелекту та досліджень. Але скрапінг для ШІ загрожує виживанню сайтів, які залишаються без трафіку. Компанії дають відсіч ліцензуванням, платними бар’єрами та блокуванням краулерів.

У світі промислового веб-скрапінгу є кілька великих гравців. Ви не знали, що існує світ промислового веб-скрапінгу? Тоді у мене є для вас історія.

Почнемо з визначення веб-скрапінгу. Веб-скрапінг — це практика витягування даних з живих веб-сторінок, тих сторінок, які бачить користувач при відвідуванні сайту.

Це відрізняється від отримання даних через програмні виклики API (інтерфейс програмування додатків), які надає власник веб-сторінки, або з бази даних чи іншої інформації для завантаження.

Веб-скрапінг — це витягування даних, які власник веб-сторінки офіційно не надав для аналізу даних і, в деяких випадках, активно не хоче надавати для зовнішнього аналізу даних.

Приклад веб-скрапінгу

Розглянемо приклад. Припустимо, ви продавець з 200 окремих продуктів, які продаєте онлайн.

Ваші продукти досить чутливі до цін, тобто якщо конкурент починає продавати подібний продукт за нижчою ціною, вам потрібно швидко відреагувати й знизити свою ціну. Вам потрібно швидко реагувати на ринкові зміни, тому доручення купі співробітників постійно оновлювати сотні веб-сторінок і записувати результати в таблицю просто не спрацює.

Вам потрібен автоматизований процес.

Припустимо також, що ваші продукти, як і продукти ваших конкурентів, продаються на популярних онлайн-майданчиках. Ці реселери надають дані відстеження ваших продуктів, але вони не поділяться з вами даними ваших конкурентів.

Проте вам потрібні ці дані. Рішення — веб-скрапінг, використання автоматизованого процесу для відвідування веб-сторінок з продуктами ваших конкурентів і витягування поточної інформації про ціни з базової HTML-структури сторінки. Ці дані можна потім передати до ваших внутрішніх баз даних, а ваші внутрішні системи можуть відповідно оновити ваші ціни.

Цей цикл сканування може відбуватися щодня або кілька разів на тиждень, підтримуючи конкурентоспроможність ваших продуктів і задовольняючи клієнтів.

Інші застосування веб-скрапінгу

Промисловий веб-скрапінг, коли бізнеси скрапують веб для даних, виконується з різних причин. Ми щойно побачили застосування, де компанія використовує веб-скрапінг для конкурентної інформації, що забезпечує бізнес-аналітику та обґрунтоване прийняття рішень.

Окрім динамічного ціноутворення, компанії можуть хотіти мати чітке уявлення про наявні запаси й навіть нові списки продуктів конкурентів. Вони також можуть стежити за топ-продуктами, відгуками тощо.

Деякі бізнеси використовують веб-скрапінг для надання даних як сервісу, чи то дані ринку нерухомості, торгові ліди або будь-який інший агрегат даних, який інші компанії вважають корисним.

Якщо ви коли-небудь користувалися інструментом моніторингу SEO або рейтингу ключових слів, ви, ймовірно, були споживачем веб-скрапованих даних, наданих як сервіс. Компанії, що надають ці сервіси, повинні сканувати живі сайти (як Google) і завантажувати інформацію, яка потім категоризується й обробляється для надання актуальної SEO-аналітики.

Існують також додатки безпеки та захисту інтелектуальної власності за допомогою веб-скрапінгу. Для тих, хто має цінні бренди, є виправдання в скануванні живих веб-сторінок комерційних сайтів (а також інших класів веб-сайтів) на предмет неприйнятного або незаконного використання ваших брендів.

Департамент комерції США каже, що підробки — це «найбільше кримінальне підприємство у світі», оцінюючи піратські та підроблені товари в неймовірні 1,7-4,5 трильйона доларів на рік.

На жаль, уряд не може зупинити цю поведінку, що залишає індивідуальним власникам брендів самостійно організовувати свій захист. Важливе використання веб-скрапінгу в цьому контексті — ідентифікація підроблених пропозицій продуктів, а потім ініціювання процесу видалення цих підроблених продуктів з ринку.

Інші використання веб-скрапінгу включають розвідку загроз, захист від фішингу, інформацію про ціни на авіаквитки та готелі, агрегування даних про тенденції для дослідження ринку й навіть дані для навчання ШІ та академічних досліджень.

Два боки монети скрапінгу: пошук і ШІ

Веб-скрапінг не новий. Насправді, він майже такий же старий, як і веб. Подумайте про пошукові системи. Щоб ви могли ввести щось у Google і отримати назад список веб-сторінок, що включають тему, яку ви шукаєте, пошукова система повинна була вже проіндексувати, скрапувати й індексувати сайти, на які вона вас спрямовує.

Пошукові системи — це по суті корисні паразити, що живуть за рахунок роботи індивідуальних постачальників веб-сайтів. Вони корисні, тому що хоча вони скрапують веб, вони відправляють трафік на сайти, які вони скрапують. Увесь світ SEO з’явився через те, скільки трафіку пошук Google відправляє на веб-сайти.

ШІ-скрапінг — це паразитична поведінка, що спустошує трафік веб-сайтів. ШІ витягують інформацію (як з цієї статті), а потім, замість того щоб відправляти читачів на сайт, де є повний матеріал написаний автором, просто представляють цю інформацію без необхідності відвідувати сайт.

І пошук, і ШІ використовують результати абсолютно гігантських операцій скрапінгу та сканування, але один надає переваги скрапованим, тоді як інший величезно наживається на роботі інших, одночасно руйнуючи їхню мотивацію продовжувати виконувати цю роботу.

Проблеми веб-скрапінгу

Веб-скрапінг на промисловому рівні вимагає великомасштабних зусиль з придбання даних. Це зазвичай включає використання автоматизованого бота, який отримує веб-сторінки для аналізу. На жаль, принаймні з точки зору веб-скраперів, більшість веб-серверів виявляють і блокують повторні доступи до сторінок, навіть до публічно доступних сторінок.

Якщо електронній комерційній компанії з нашого кейсу потрібно оновити ціни на 200 продуктів, їй, ймовірно, потрібно буде згенерувати кілька тисяч запитів на отримання веб-сторінок. Цей обсяг запитів, ймовірно, буде заблокований будь-яким веб-сервером, що їх отримає.

Це робить досить складним для індивідуальних компаній виконувати власний веб-скрапінг внутрішньо. Замість цього сформувалася невелика когорта компаній, які пропонують веб-скрапінг як сервіс. В їхньому ядрі — здатність розділяти запити веб-скрапінгу між тисячами індивідуальних комп’ютерів, використовуючи їх як проксі для отримання даних.

Хоча деякі скрапери використовують проксі-сервери на базі дата-центрів, ця практика часто перемагається на рівні веб-сайту, тому що всі ці запити скрапінгу надходять з одного кластера IP-адрес або геолокації. Замість цього більш золотостандартна практика — використовувати індивідуальні житлові комп’ютери по всій цільовій географії.

Запити скрапінгу потім розподіляються серед домашніх комп’ютерів. Кожен комп’ютер отримує веб-сторінку. Потім всі ці комп’ютери повертають ці отримані сторінки назад на сервери у постачальника скрапінг-як-сервісу, який потім керує даними для клієнтів.

Це призводить до іншого очевидного виклику. Як саме ви змушуєте тисячі до сотень тисяч домашніх комп’ютерів працювати разом для веб-скрапінгу? І як ви робите це законно та етично, зі згодою власників домашніх комп’ютерів?

По-перше, це не завжди робиться законно або етично. Шкідливе програмне забезпечення відіграє велику роль у розповсюдженні ботів на тисячі або навіть мільйони кінцевих комп’ютерів, які потім можуть бути «контрольовані розумом» для виконання пошуків і скрапінгу в масштабі.

Однак є деякі компанії, які виконують веб-скрапінг законно та етично, також обробляючи дані у великому обсязі. Ці компанії виплачують невелику стипендію кінцевим користувачам, які добровільно віддають кілька циклів обчислювальної потужності та кілька байт пропускної здатності програмам-клієнтам скраперів, які подають результати назад до центральних репозиторіїв.

Куди це все веде?

Хоча скрапінг, ймовірно, завжди буде частиною практики придбання даних, деякі компанії вирішили зробити свої дані офіційно доступними й за плату. Reddit, наприклад, надає OpenAI доступ до своєї величезної бібліотеки фанатів, що постійно обговорюють те чи інше.

Замість того щоб скрапувати Reddit без схвалення, OpenAI зможе використовувати API (інтерфейс програмування додатків) для більш ефективного отримання даних.

Звичайно, чи хочемо ми, щоб наші ШІ базували свої знання на даних з Reddit — це зовсім інше питання.

Reddit не один, звичайно. Багато компаній почали ліцензувати свої дані ШІ. Хоча це не зменшує скрапінг або ерозію трафіку, це надає щось на кшталт альтернативного потоку доходів для попередніх жертв скрапінгової діяльності.

Це не проблема, яка зникає. Ще один підхід до захисту від зловмисного скрапінгу було впроваджено моніторингом крайового трафіку Cloudflare. Близько 20% інтернет-трафіку проходить через їхні сервери. Cloudflare блокує ШІ веб-краулери за замовчуванням (якщо їм не платять, звичайно).

Читайте також: Perplexity відповідає на звинувачення Cloudflare в прихованному скануванні сайтів

Підсумок полягає в тому, що веб-скрапінг — це все про гроші. Чи то гроші витрачаються на обхід обмежень для всмоктування чужої роботи, чи гроші витрачаються на блокування цієї діяльності, чи гроші витрачаються на отримання дозволу витягувати ці дані й тим самим зменшувати загальну вартість власності — все про гроші. Багато й багато грошей.

Ті з нас, хто працює над створенням контенту, споживаного цими роботами, просто потрапили під перехресний вогонь.

Ця стаття Як насправді працює веб-скрапінг — і чому ШІ змінює все раніше була опублікована на сайті CyberCalm, її автор — Наталя Зарудня

CyberCalm

Roblox посилює контроль за контентом, після кількох судових позовів щодо безпеки дітей

Після хвилі судових позовів, які стверджують, що Roblox не забезпечує безпечне середовище для своїх неповнолітніх користувачів, ігрова платформа внесла серію кардинальних змін до своїх правил.

Щоб вирішити нещодавні проблеми, Roblox опублікував допис на своєму веб-сайті з деталями цих основних змін, включаючи обмеження доступу до всіх неоцінених досвідів (так Roblox називає ігри, створені користувачами) лише для розробника або тих, хто активно з ними працює. Roblox заявив, що ця зміна буде впроваджена протягом найближчих місяців, що означає значний відхід від попередньої політики, яка дозволяла користувачам від 13 років отримувати доступ до неоцінених досвідів.

Читайте також: Програмування для дітей: безпека в Scratch та Roblox

Щоб додатково запобігти будь-якій неналежній поведінці, будь-які ігри “соціального спілкування”, які зображують приватні простори, як-от спальні чи ванні кімнати, будуть обмежені лише для користувачів від 17 років, які підтвердили особу через ID. Roblox також обмежить ігри соціального спілкування, які переважно відбуваються в згаданих раніше приватних просторах або місцях лише для дорослих, таких як бари чи клуби, для користувачів, яким принаймні 17 років і які підтвердили особу через ID. Для допомоги з новими правилами Roblox запровадить новий інструмент, який автоматично виявляє “сцени з порушеннями” або, простіше кажучи, активність користувачів, яка суперечить правилам. Згідно з новою політикою Roblox, сервер, який накопичує достатньо порушень, буде автоматично закритий і повинен буде працювати з командою Roblox, щоб скоригувати досвід і повернути його в мережу.

Ці зміни в політиці відбулися після того, як проти Roblox було подано кілька судових позовів, які стверджують, що гра не захищає своїх молодших користувачів. У відповідь на позов, поданий генеральним прокурором Луїзіани, Roblox написав в окремому дописі, що компанія працює над блокуванням будь-яких спроб експлуататорської поведінки і постійно вдосконалює свої підходи до модерації.

“Будь-яке твердження про те, що Roblox навмисно ставить наших користувачів під ризик експлуатації, є просто неправдивим”, – йдеться в заяві компанії. “Жодна система не є досконалою, і зловмисники пристосовуються, щоб уникнути виявлення, включаючи спроби перевести користувачів на інші платформи, де стандарти безпеки та практики модерації можуть відрізнятися.”

Ця стаття Roblox посилює контроль за контентом, після кількох судових позовів щодо безпеки дітей раніше була опублікована на сайті CyberCalm, її автор — Наталя Зарудня

CyberCalm

ШІ Claude від Anthropic тепер може завершувати «тривожні» розмови

Найновіша функція Anthropic для двох моделей її ШІ Claude може стати початком кінця для спільноти «злому» штучного інтелекту.

Компанія оголосила у публікації на своєму веб-сайті, що моделі Claude Opus 4 і 4.1 тепер мають можливість завершувати розмови з користувачами. За словами Anthropic, ця функція використовуватиметься лише у «рідкісних, екстремальних випадках постійно шкідливих або образливих взаємодій з користувачами».

Для уточнення, Anthropic заявила, що ці дві моделі Claude можуть виходити зі шкідливих розмов, таких як «запити користувачів щодо сексуального контенту за участю неповнолітніх та спроби отримати інформацію, яка б уможливила масштабне насильство або терористичні акти». З Claude Opus 4 і 4.1 ці моделі завершуватимуть розмову лише «як останній засіб, коли численні спроби перенаправлення зазнали невдачі та надія на продуктивну взаємодію вичерпана», згідно з Anthropic. Однак Anthropic стверджує, що більшість користувачів не стикнеться з тим, що Claude перериває розмову, навіть під час обговорення дуже суперечливих тем, оскільки ця функція буде зарезервована для «екстремальних граничних випадків».

Приклад завершення розмови Claude (Anthropic)У сценаріях, де Claude завершує чат, користувачі більше не можуть надсилати нові повідомлення в цій розмові, але можуть негайно розпочати нову. Anthropic додала, що якщо розмову завершено, це не вплине на інші чати, і користувачі навіть можуть повернутися та відредагувати або повторити попередні повідомлення, щоб спрямувати розмову в іншому напрямку.

Для Anthropic цей крок є частиною її дослідницької програми, яка вивчає концепцію добробуту ШІ. Хоча ідея антропоморфізації моделей штучного інтелекту залишається предметом постійних дебатів, компанія заявила, що можливість вийти з «потенційно тривожної взаємодії» була недорогим способом управління ризиками для добробуту ШІ. Anthropic все ще експериментує з цією функцією та заохочує користувачів надавати відгуки, коли вони стикаються з таким сценарієм.

Ця стаття ШІ Claude від Anthropic тепер може завершувати «тривожні» розмови раніше була опублікована на сайті CyberCalm, її автор — Наталя Зарудня

CyberCalm

Пошта для державних установ України на домені gov.ua — де придбати

Сучасні державні установи не можуть працювати без надійної електронної комунікації. Офіційні повідомлення, документообіг, взаємодія з громадянами та іншими органами влади вимагають захищених і перевірених каналів зв’язку. Саме для цього використовується пошта гов юа — офіційний поштовий сервіс на державному домені gov.ua. У цій статті розглянемо, чому важливо використовувати саме такі скриньки, які переваги вони дають і де можна їх замовити.

Чому державним органам потрібна пошта на gov.ua

Відповідність законодавству

Використання домену gov.ua закріплено нормативними актами України як обов’язкова умова для офіційних державних сайтів і поштових сервісів.

Престиж і довіра

Пошта на державному домені підвищує рівень довіри з боку громадян, бізнесу та міжнародних партнерів. Адреса у форматі @gov.ua чітко демонструє офіційність установи.

Захист інформації

На відміну від комерційних поштових сервісів, пошта gov.ua має підвищені стандарти безпеки, що мінімізує ризик зламів і витоку даних.

Де можна придбати офіційну пошту gov.ua

Не всі провайдери мають право створювати та обслуговувати поштові скриньки на домені gov.ua. Це роблять лише ті компанії, які відповідають вимогам держави та мають необхідні сертифікати.

При виборі варто звертати увагу на:

- відповідність стандартам інформаційної безпеки;

- досвід роботи з державними структурами;

- наявність якісної підтримки;

- гнучкі можливості адміністрування акаунтів.

Пошта з КСЗІ — підвищений рівень захисту

Окремим рішенням для держсектору є пошта з КСЗІ. Вона сертифікована відповідно до вимог Комплексної системи захисту інформації (КСЗІ), що гарантує максимальний рівень безпеки для обробки даних з обмеженим доступом.

Переваги пошти з КСЗІ

- Шифрування та контроль доступу до інформації.

- Захист від несанкціонованих дій користувачів і зовнішніх атак.

- Відповідність державним стандартам і аудитам безпеки.

- Можливість інтеграції з внутрішніми системами документообігу.

Як відбувається підключення пошти gov.ua

Процедура підключення складається з кількох етапів:

- Подання заявки до офіційного провайдера.

- Узгодження кількості поштових скриньок і тарифу.

- Реєстрація або підтвердження домену gov.ua.

- Налаштування акаунтів і безпекових політик.

- Передача доступів і навчання співробітників.

Які можливості отримує установа

Гнучке адміністрування

Адміністратор може створювати й блокувати акаунти, налаштовувати політики безпеки, обмежувати доступ.

Масштабованість

При необхідності кількість скриньок можна легко збільшити, не змінюючи постачальника.

Інтеграція з державними сервісами

Пошта gov.ua підтримує інтеграцію з системами документообігу, внутрішніми порталами та сервісами календарів.

Надійність

Регулярні резервні копії й сучасні системи захисту забезпечують безперервну роботу сервісу.

Висновок

Електронна пошта на домені gov.ua — це обов’язковий інструмент для офіційної роботи державних органів та установ України. Вона гарантує дотримання законодавства, захищає інформацію та підвищує довіру з боку громадян. Якщо ваша установа потребує найвищого рівня безпеки, варто обрати рішення з підтримкою КСЗІ. Придбати офіційну пошту gov.ua можна лише у перевірених провайдерів, які мають відповідні ліцензії та досвід співпраці з державними організаціями.

Ця стаття Пошта для державних установ України на домені gov.ua — де придбати раніше була опублікована на сайті CyberCalm, її автор — Наталя Зарудня

CyberCalm

Пошта для державних установ України на домені gov.ua — де придбати

Сучасні державні установи не можуть працювати без надійної електронної комунікації. Офіційні повідомлення, документообіг, взаємодія з громадянами та іншими органами влади вимагають захищених і перевірених каналів зв’язку. Саме для цього використовується пошта гов юа — офіційний поштовий сервіс на державному домені gov.ua. У цій статті розглянемо, чому важливо використовувати саме такі скриньки, які переваги вони дають і де можна їх замовити.

Чому державним органам потрібна пошта на gov.ua

Відповідність законодавству

Використання домену gov.ua закріплено нормативними актами України як обов’язкова умова для офіційних державних сайтів і поштових сервісів.

Престиж і довіра

Пошта на державному домені підвищує рівень довіри з боку громадян, бізнесу та міжнародних партнерів. Адреса у форматі @gov.ua чітко демонструє офіційність установи.

Захист інформації

На відміну від комерційних поштових сервісів, пошта gov.ua має підвищені стандарти безпеки, що мінімізує ризик зламів і витоку даних.

Де можна придбати офіційну пошту gov.ua

Не всі провайдери мають право створювати та обслуговувати поштові скриньки на домені gov.ua. Це роблять лише ті компанії, які відповідають вимогам держави та мають необхідні сертифікати.

При виборі варто звертати увагу на:

- відповідність стандартам інформаційної безпеки;

- досвід роботи з державними структурами;

- наявність якісної підтримки;

- гнучкі можливості адміністрування акаунтів.

Пошта з КСЗІ — підвищений рівень захисту

Окремим рішенням для держсектору є пошта з КСЗІ. Вона сертифікована відповідно до вимог Комплексної системи захисту інформації (КСЗІ), що гарантує максимальний рівень безпеки для обробки даних з обмеженим доступом.

Переваги пошти з КСЗІ

- Шифрування та контроль доступу до інформації.

- Захист від несанкціонованих дій користувачів і зовнішніх атак.

- Відповідність державним стандартам і аудитам безпеки.

- Можливість інтеграції з внутрішніми системами документообігу.

Як відбувається підключення пошти gov.ua

Процедура підключення складається з кількох етапів:

- Подання заявки до офіційного провайдера.

- Узгодження кількості поштових скриньок і тарифу.

- Реєстрація або підтвердження домену gov.ua.

- Налаштування акаунтів і безпекових політик.

- Передача доступів і навчання співробітників.

Які можливості отримує установа

Гнучке адміністрування

Адміністратор може створювати й блокувати акаунти, налаштовувати політики безпеки, обмежувати доступ.

Масштабованість

При необхідності кількість скриньок можна легко збільшити, не змінюючи постачальника.

Інтеграція з державними сервісами

Пошта gov.ua підтримує інтеграцію з системами документообігу, внутрішніми порталами та сервісами календарів.

Надійність

Регулярні резервні копії й сучасні системи захисту забезпечують безперервну роботу сервісу.

Висновок

Електронна пошта на домені gov.ua — це обов’язковий інструмент для офіційної роботи державних органів та установ України. Вона гарантує дотримання законодавства, захищає інформацію та підвищує довіру з боку громадян. Якщо ваша установа потребує найвищого рівня безпеки, варто обрати рішення з підтримкою КСЗІ. Придбати офіційну пошту gov.ua можна лише у перевірених провайдерів, які мають відповідні ліцензії та досвід співпраці з державними організаціями.

Ця стаття Пошта для державних установ України на домені gov.ua — де придбати раніше була опублікована на сайті CyberCalm, її автор — Наталя Зарудня

CyberCalm

Чи замінить ШІ все програмне забезпечення?

Швидкий розвиток штучного інтелекту викликає серйозні побоювання серед інвесторів та керівників технологічних компаній. З появою GPT-5 та інших передових ШІ-моделей, здатних генерувати програмний код, на Волл-стріт зростають сумніви щодо майбутнього індустрії комерційного програмного забезпечення. Чи справді штучний інтелект може замінити софтверні компанії, що існують вже півстоліття, і як на це реагують лідери галузі?

КЛЮЧОВІ ТЕЗИ- Волл-стріт побоюється, що ШІ-моделі замінять усе пакетне програмне забезпечення

- Здатність ШІ-моделей до програмування все ще неоднозначна

- Керівники софтверних компаній позиціонують свої фірми як тих, що виживуть

Сучасна індустрія програмного забезпечення існує вже 50 років — з моменту заснування Microsoft у 1975 році.

“Білл створив першу софтверну компанію в індустрії”, — сказав покійний співзасновник і генеральний директор Apple Стів Джобс у 2007 році, говорячи про співзасновника Microsoft Білла Гейтса. “Білл справді зосередився на програмному забезпеченні раніше, ніж хто-небудь взагалі зрозумів, що справа справді в програмному забезпеченні.”

Тепер на Волл-стріт швидко набирає обертів думка про те, що постачальники комерційного програмного забезпечення можуть бути приречені через розвиток штучного інтелекту.

Завдяки швидкому покращенню в генерації коду, так звані передові ШІ-програми, такі як GPT-5 від OpenAI, потенційно можуть автоматизувати створення всього програмного коду. Це може дозволити корпораціям, які купують програмне забезпечення у пакетних постачальників, створювати весь свій код внутрішньо і припинити платити постачальникам програмного забезпечення.

Спекуляції підігрівають погляди найбільших гравців технологічної галузі, включно з Марком Цукербергом з Meta Platforms, який у січні сказав аналітикам Волл-стріт під час конференц-дзвінка щодо прибутків своєї компанії, що “2025 рік стане роком, коли стане можливим створити ШІ-агента з навичками програмування і вирішення проблем на рівні хорошого мідл-розробника.”

Волл-стріт стурбований

Ця точка зору поширилася серед самих аналітиків, чия робота полягає в складанні прогнозів щодо того, скільки грошей може заробити індустрія.

У звіті минулої п’ятниці фондовий аналітик Гіл Лурія з бутикової брокерської фірми D.A. Davidson сказав, що інвестори запитують: “Чи сигналізує GPT-5 про початок кінця програмного забезпечення?”

Лурія, який оцінює акції публічних софтверних компаній, включно зі Snowflake, Datadog, JFrog та іншими, зазначає, що наступного дня після анонсу GPT-5 багато акцій, які він покриває, різко впали.

Цінність комерційного програмного забезпечення для покупця програмного забезпечення, пише Лурія, завжди базується на відповіді на одне питання: “Скільки людей мені не знадобилося б, якби я купив це програмне забезпечення?” Іншими словами, пакетне програмне забезпечення підвищує продуктивність, надаючи інструмент для виконання більшої кількості роботи меншою кількістю людей.

Лурія вважає, що пакетне програмне забезпечення все ще має свою роль, особливо програми, які допомагають керувати репозиторіями коду, такі як DevOps від Datadog.

Але, пише він, уявлення покупців про продуктивність пакетних додатків “може змінитися, якщо ШІ-агенти почнуть відбирати завдання у працівників.”

Вже зараз, зауважує він, “уявлення про те, що прикладне програмне забезпечення не витримає, паралізувало багатьох клієнтів від прийняття довгострокових зобов’язань” щодо софтверних контрактів.

Неважливо, що GPT-5, як розповідає у своєму тестуванні Девід Ґевірц з ZDNET, насправді є кроком назад у здатності до програмування. Попри недоліки окремих передових моделей, Волл-стріт все більше вражений загальною здатністю моделей штучного інтелекту генерувати код.

Кожна нова модель, від OpenAI чи будь-кого з її конкурентів, безсумнівно, просуватиме цю загальну здатність, принаймні поступово. Як також зазначає Ґевірц, GPT-5 дійсно “забезпечив стрибок” в аналізі репозиторіїв коду, навіть якщо це не було “переломним моментом.”

Керівники Big Tech бачать зміну парадигми

Відчуття того, що щось змінюється, поділяють деякі з топ-керівників технологічної індустрії. Хок Тан, легендарний генеральний директор виробника чипів Broadcom, розповідає людям, що після витрачання понад 100 мільярдів доларів за останнє десятиліття на купівлю виробників програмного забезпечення VMware, Symantec та CA Technologies, він більше не має наміру купувати виробників програмного забезпечення.

“Хок Тан з Broadcom щойно провів зустріч з парою моїх колег минулого тижня”, — згадує Пол Вік, керуючий фондом, який управляє 17 мільярдами доларів для гіганта взаємних фондів Columbia Seligman, і чиї фонди володіють акціями Broadcom.

За словами Віка, якого інтерв’ювали в інвестиційному бюлетені The Technology Letter минулого місяця, Тан сказав партнерам Віка, “що Broadcom більше не буде здійснювати придбання програмного забезпечення через його занепокоєння тим, що ШІ має потенціал з часом значно пошкодити вартість програмного забезпечення”, автоматизуючи все, що зазвичай було б пакетними додатками.

Коли запитали, чи поділяє він цю точку зору, Вік відповів: “Я думаю, що в майбутньому, через 10 років, це дуже реальний ризик. Важко сказати.”

Погляд Тана не можна сприймати легковажно. Його фірма допомагає Google створювати його індивідуальні чипи “TPU” для обробки ШІ, тому він має хороший доступ до галузевих тенденцій.

Розробники програмного забезпечення впевнені, що виживуть

Керівники софтверних компаній, зі свого боку, позиціонують свої компанії як ті, що виживуть, навіть якщо вони скептично ставляться до припущення про загибель комерційного програмного забезпечення.

“Я думаю, що компанії, які навчаться використовувати ШІ, переможуть тих, які цього не зроблять”, — сказав Спенсер Скейтс, засновник і генеральний директор виробника програмного забезпечення Amplitude, в інтерв’ю The Technology Letter минулого тижня.

“Потреба в програмному забезпеченні буде”, — сказав Скейтс. “Комусь все ще потрібно буде сказати ШІ, що робити, і створити його, і бути експертом у проблемі.”

Ця стаття Чи замінить ШІ все програмне забезпечення? раніше була опублікована на сайті CyberCalm, її автор — Наталя Зарудня

CyberCalm

Ключі захисту Інтернету: хто їх контролює та що станеться, якщо їх викрадуть?

Щоразу, коли ви заходите на будь-який сайт — від Facebook до інтернет-банкінгу — ваша безпека залежить від спеціальних ключів захисту Інтернету. Ці криптографічні ключі настільки важливі, що їх зміна відбувається лише кілька разів на десятиліття в присутності довірених осіб з усього світу. Якщо ці ключі потраплять не в ті руки, весь Інтернет може перетворитися на зброю масового ураження.

Що таке ключі захисту Інтернету?

Ключі захисту Інтернету (Internet Security Keys) — це криптографічні ключі, які забезпечують фундаментальну безпеку всього Інтернету. Найважливішими з них є DNSSEC Root Keys (ключі кореневої зони DNSSEC), які захищають систему доменних імен (DNS) від підробки та маніпуляцій.

DNS працює як “телефонна книга” Інтернету, перетворюючи зрозумілі людині доменні імена (наприклад, google.com) на IP-адреси, за якими комп’ютери можуть знайти потрібні сервери. DNSSEC (Domain Name System Security Extensions) додає криптографічний підпис до цих записів, гарантуючи їх автентичність та цілісність.

Історія створення та розвитку

Передумови створення (1980-2000-і роки)

Система DNS була розроблена в 1983 році, але спочатку не мала вбудованих механізмів безпеки. Будь-хто міг перехопити або підробити DNS-відповіді, що створювало серйозні загрози безпеки.

Розробка DNSSEC (2000-2010 роки)

У 2005 році були опубліковані стандарти DNSSEC (RFC 4033-4035), які запровадили криптографічний підпис DNS-записів. Однак для повноцінної роботи системи потрібен був довірений кореневий ключ.

Перша церемонія підписання (2010 рік)

23 червня 2010 року відбулася перша історична церемонія підписання кореневої зони DNS. Це була надзвичайно важлива подія для безпеки Інтернету — вперше вся глобальна мережа отримала криптографічний “якір довіри”.

Впровадження та розвиток (2010-дотепер)

З тих пір система DNSSEC поступово впроваджується по всьому світу. Сьогодні більшість зон верхнього рівня (.ua, .com, .org тощо) та мільйони доменів використовують DNSSEC для захисту своїх DNS-записів.

Як часто змінюються ключі захисту?

Поточний процес ротації (2024-2026)

У квітні 2024 року ICANN згенерувала новий кореневий ключ KSK-2024, розпочавши багаторічний процес зміни криптографічного ключа. 11 січня 2025 року новий ключ було введено в кореневу зону DNS, а його активне використання для генерації підписів заплановано на жовтень 2026 року.

Регулярність ротації ключів

Кореневі ключі DNSSEC змінюються за суворо визначеним графіком:

- Key Signing Key (KSK) — змінюється приблизно кожні 5 років

- Zone Signing Key (ZSK) — змінюється кожні 3 місяці

Останні значні зміни

- Жовтень 2017 року — перша планова зміна кореневого KSK ключа (KSK-2017)

- Квітень 2024 року — генерація нового кореневого ключа (KSK-2024)

- 11 січня 2025 року — початок впровадження KSK-2024 в корневій зоні DNS

- Жовтень 2026 року — запланована дата початку активного використання KSK-2024 для підписання

Технічні аспекти та важливість

Сучасні кореневі ключі використовують:

- RSA з довжиною ключа 2048 біт

- Алгоритм підпису RSA/SHA-256

- Поступовий перехід на більш стійкі алгоритми (наприклад, ECDSA)

Як відбувається «церемонія зміни ключів»

Раз на кілька місяців відбувається Root Key Signing Ceremony — ритуал, де оновлюють і перевіряють головний криптографічний ключ, яким підписується DNS root zone. Це найвища точка довіри в Інтернеті.

Хто бере участь

- ICANN (організація, що координує доменну систему) виступає режисером події.

- Crypto Officers — обрані люди з різних країн. У кожного з них є смарт-карта (частина головного ключа). Вони не знають один одного добре, і це спеціально — щоб не було змови.

- Аудитори та спостерігачі — для загального контролю.

Як це відбувається

- Сейфи в сейфах. Смарт-карти лежать у металевих коробках, ті — в сейфах, сейфи — у кімнатах із біометричними замками. Все знімається на відео, яке транслюється онлайн.

- Зустріч у дата-центрі (є два головні: один у Каліфорнії, другий у Вірджинії). Туди пускають тільки з паспортами, відбитками пальців, і під пильним оком охорони.

- Синхронний запуск. Crypto Officers одночасно вставляють свої карти у спеціальні апаратні модулі (HSM — Hardware Security Module). Без кількох карт нічого не працює, це як сейф із кількома ключами.

- Генерація нового ключа. HSM створює новий «Key Signing Key» (KSK).

- Підписування root zone. Новим KSK підписується список довірених серверів DNS.

- Вихідний контроль. Все це перевіряють аудитори й техніки, публікують звіти, відеозаписи та журнали дій.

Ось, наприклад, запис церемонії від 24 квітня 2025 року:

Навіщо це все шоу

Щоб ніхто не міг потайки підмінити головний ключ. Якщо б одна людина мала повний доступ, вона могла б, наприклад, перенаправити весь трафік google.com чи bank.com на фейкові сервери. Але завдяки розподілу ключа між кількома людьми й суворим ритуалам — це практично нереально. І все ж таки давайте пофантазуємо.

Що станеться, якщо ключі викрадуть?

Масштаб катастрофи

Компрометація кореневих ключів DNSSEC стала б однією з найбільших кіберкатастроф в історії людства. Зловмисники отримали б такі можливості:

Повний контроль над DNS:

- Перенаправляти будь-які сайти на підроблені версії

- Створювати фальшиві банківські сайти, неможливо відрізнити від справжніх

- Перехоплювати всю електронну пошту та повідомлення

- Блокувати доступ до критичної інфраструктури

Економічні наслідки:

- Колапс електронної комерції на сума трильйони доларів

- Втрата довіри до онлайн-банкінгу та платежів

- Паралізація міжнародної торгівлі, що залежить від Інтернету

- Крах фондових ринків через неможливість безпечної торгівлі

Соціальні та політичні наслідки:

- Масове поширення дезінформації через підроблені новинні сайти

- Втручання у вибори через маніпуляції з виборчими системами

- Порушення критично важливи***дових комунікацій

- Можливе відключення цілих країн від глобального Інтернету

Чому це майже неможливо?

На щастя, викрадення кореневих ключів надзвичайно складне через:

Фізичний захист:

- Ключі зберігаються в бункерах з рівнем захисту як у ядерних об’єктах

- Доступ контролюють біометричні сканери та озброєна охорона

- Географічне розподілення між США та Європою

Криптографічний захист:

- Використання апаратних модулів безпеки (HSM) найвищого рівня

- Ключі розділені між кількома особами (принцип розділення секрету)

- Жодна людина не має доступу до повного ключа

Процедурний захист:

- Всі дії записуються та транслюються в прямому ефірі

- Участь довірених осіб з різних країн та організацій

- Регулярна ротація ключів кожні 5 років

Сценарій “Судного дня”

Якби все ж таки сталося неможливе, світова спільнота мала б:

- Негайно відключити скомпрометовані ключі

- Перевести критичну інфраструктуру на резервні канали зв’язку

- Згенерувати нові кореневі ключі в аварійному порядку

- Координувати глобальну операцію з відновлення довіри до DNS

Процес відновлення міг би тривати місяці, а економічні втрати сягнули б десятків трильйонів доларів.

Майбутнє ключів захисту Інтернету

Виклики постквантової криптографії

З розвитком квантових комп’ютерів поточні алгоритми шифрування можуть стати вразливими. ICANN та інші організації вже працюють над:

- Дослідженням постквантових алгоритмів

- Планами переходу на квантово-стійке шифрування

- Тестуванням нових криптографічних стандартів

Автоматизація та покращення процесів

Розробляються рішення для:

- Автоматизації процесів ротації ключів

- Покращення моніторингу та реагування на інциденти

- Спрощення впровадження DNSSEC для менших організацій

Висновки

Ключі захисту Інтернету є невидимою, але критично важливою частиною цифрової інфраструктури, яка забезпечує безпеку мільярдів користувачів щодня. Їх регулярна ротація та постійне вдосконалення гарантують, що Інтернет залишається надійним та захищеним середовищем для спілкування, торгівлі та обміну інформацією.

Розуміння цих механізмів допомагає оцінити складність та важливість підтримки безпеки глобальної мережі, а також підкреслює необхідність міжнародної співпраці у сфері кібербезпеки.

Ця стаття Ключі захисту Інтернету: хто їх контролює та що станеться, якщо їх викрадуть? раніше була опублікована на сайті CyberCalm, її автор — Олена Кожухар

CyberCalm

Шифрування дисків на комп’ютері вбереже від крадіжки даних

У сучасному світі наші комп’ютери містять величезну кількість особистої інформації: документи, фотографії, банківські дані, робочі файли та багато іншого. Що станеться, якщо ваш ноутбук украдуть або ви загубите флешку з важливими документами? Саме для таких випадків існує потужний захисний механізм — шифрування дисків.

Що таке шифрування дисків і як воно працює

Уявіть, що ваші дані — це скарб, а шифрування — це міцний сейф із складним кодовим замком. Шифрування дисків перетворює всю інформацію на вашому жорсткому диску в нечитабельний код. Навіть якщо зловмисник отримає фізичний доступ до вашого диску, він побачить лише безглуздий набір символів замість ваших файлів.

Процес шифрування працює за допомогою математичних алгоритмів, які “переплутують” ваші дані за допомогою спеціального ключа — паролю або цифрового сертифікату. Коли ви вводите правильний пароль при завантаженні системи, алгоритм автоматично розшифровує дані в реальному часі, роблячи їх доступними для нормального використання.

Основні переваги повного шифрування диску

Шифрування дисків надає кілька критично важливих рівнів захисту. По-перше, воно забезпечує конфіденційність даних навіть у разі фізичної крадіжки пристрою. Це особливо важливо для ноутбуків, планшетів та зовнішніх накопичувачів, які легко загубити або вкрасти.

По-друге, шифрування захищає від несанкціонованого доступу через завантажувальні диски або інші операційні системи. Зловмисник не зможе просто завантажитися з флешки та отримати доступ до ваших файлів, оминувши звичайні паролі системи.

Крім того, сучасні алгоритми шифрування настільки надійні, що навіть за допомогою найпотужніших комп’ютерів злом зашифрованих даних може зайняти тисячі років. Це робить ваші дані практично неприступними для більшості зловмисників.

Вбудовані рішення для шифрування

Хороша новина полягає в тому, що більшість сучасних операційних систем уже містять готові інструменти для шифрування дисків. У Windows це технологія BitLocker, яка інтегрована в Professional та Enterprise версії системи. BitLocker може шифрувати як системний диск, так і зовнішні накопичувачі.

У macOS Apple використовує FileVault — елегантне рішення, яке працює непомітно для користувача після первинного налаштування. FileVault автоматично шифрує весь системний диск та може працювати з вашим Apple ID для додручевого зручності відновлення доступу.

Користувачі Linux мають доступ до потужних інструментів як LUKS (Linux Unified Key Setup), який забезпечує професійний рівень шифрування з гнучкими налаштуваннями. Багато дистрибутивів Linux пропонують включити шифрування диску прямо під час установки системи.

Практичні кроки для впровадження шифрування

Процес включення шифрування може здатися складним, але насправді все досить просто. Спочатку створіть повну резервну копію всіх важливих даних — це обов’язковий крок безпеки перед будь-якими змінами в системі зберігання.

Далі виберіть міцний пароль або парольну фразу для шифрування. Найкраще використовувати комбінацію із принаймні 12-15 символів, що містить великі та малі літери, цифри та спеціальні знаки. Альтернативно, можна створити парольну фразу з кількох не пов’язаних між собою слів.

Увімкніть шифрування через налаштування системи та дочекайтеся завершення процесу. Початкове шифрування може зайняти кілька годин залежно від розміру диску, але система залишатиметься використабельною під час цього процесу.

Важливі моменти та застереження

Найкритичніший аспект використання шифрування дисків — це управління паролем. Якщо ви забудете пароль шифрування, ваші дані будуть втрачені назавжди. Тому обов’язково створіть ключ відновлення та зберігайте його в безпечному місці, відокремленому від комп’ютера.

Варто розуміти, що шифрування дисків не захищає від всіх видів загроз. Воно не допоможе, якщо ваш комп’ютер заражений вірусами під час роботи, або якщо зловмисник отримає доступ до системи через мережу. Шифрування дисків — це захист від фізичного доступу до накопичувача, а не комплексне рішення безпеки.

Також важливо пам’ятати, що деякі старіші комп’ютери можуть працювати повільніше після включення шифрування, хоча сучасні процесори зазвичай мають спеціальні інструкції для прискорення цих операцій.

Рекомендації для різних типів користувачів

Домашні користувачі повинні обов’язково увімкнути шифрування на ноутбуках та планшетах, які часто беруть з собою. Стаціонарні комп’ютери також варто шифрувати, якщо вони містять чутливу інформацію або якщо до них мають доступ сторонні особи.

Для бізнес-середовища шифрування дисків має бути обов’язковою вимогою, особливо для пристроїв, що містять дані клієнтів, фінансову інформацію або комерційні таємниці. Багато регуляторних стандартів прямо вимагають використання шифрування для захисту персональних даних.

Фрілансери та віддалені працівники перебувають у зоні особливого ризику, оскільки часто працюють з публічних місць та транспортують робочі дані на особистих пристроях. Для них шифрування дисків — це не розкіш, а необхідність.

Покрокова інструкція: як увімкнути шифрування диску

Тепер, коли ви розумієте важливість шифрування, настав час перейти до практичних дій. Нижче наведено детальні інструкції для найпопулярніших операційних систем.

Увімкнення BitLocker в Windows

Перш ніж розпочати процес у Windows, переконайтеся, що ваш комп’ютер підтримує технологію TPM (Trusted Platform Module) або підготуйте USB-накопичувач для зберігання ключа запуску. Більшість сучасних комп’ютерів мають вбудований TPM-чіп, який значно спрощує процес.

Відкрийте меню “Пуск” та наберіть “Управління BitLocker” або перейдіть через “Панель управління” до розділу “Система та безпека“, а потім “Шифрування дисків BitLocker“. У вікні, що з’явиться, ви побачите список всіх дисків у системі. Знайдіть ваш системний диск (зазвичай диск C:) та натисніть “Увімкнути BitLocker“.

Система запропонує вам вибрати спосіб розблокування диску при завантаженні. Якщо ваш комп’ютер має TPM-чіп, рекомендую вибрати опцію “Використовувати TPM” для максимальної зручності. Якщо TPM відсутній, виберіть “Використовувати пароль” та створіть надійну парольну фразу.

Наступним критично важливим кроком буде створення ключа відновлення. Windows запропонує кілька варіантів його збереження: у ваш обліковий запис Microsoft, на флешку або друк на папері. Я настійно рекомендую скористатися кількома варіантами одночасно — наприклад, зберегти в обліковий запис Microsoft та роздрукувати копію для зберігання в безпечному місці.

Після налаштування параметрів система почне процес шифрування. Ви можете продовжувати працювати за комп’ютером під час шифрування, але рекомендую не вимикати його до завершення процесу, що може зайняти від години до кількох годин залежно від швидкості диску та обсягу даних.

Активація FileVault в macOS

Процес увімкнення шифрування в macOS значно простіший завдяки інтуїтивному інтерфейсу Apple. Відкрийте меню Apple у верхньому лівому куті екрану та виберіть “Системні параметри” або “System Preferences”. У вікні налаштувань знайдіть розділ “Приватність і безпека” (Security & Privacy).

Перейдіть на вкладку FileVault та натисніть на замочок у нижньому лівому куті, щоб внести зміни. Система попросить ввести пароль адміністратора. Після цього натисніть кнопку “Увімкнути FileVault“.

macOS запропонує два способи відновлення доступу в разі забування пароля: через ваш обліковий запис iCloud або через створення локального ключа відновлення. Якщо ви довіряєте Apple та активно користуєтеся екосистемою iCloud, перший варіант буде зручнішим. Проте, якщо ви цінуєте повний контроль над своїми даними, виберіть створення локального ключа та обов’язково запишіть його в безпечному місці.

Після підтвердження налаштувань система почне шифрування диску. У macOS цей процес відбувається повністю у фоновому режимі, і ви можете звичайно користуватися комп’ютером. Прогрес можна відстежити у тому ж розділі налаштувань FileVault.

Налаштування LUKS в Linux

Для користувачів Linux процес дещо складніший, оскільки зазвичай потребує роботи з командним рядком, але сучасні дистрибутиви значно спростили цю задачу. Якщо ви ще не встановили систему, найпростіший спосіб — вибрати шифрування диску під час інсталяції. Більшість популярних дистрибутивів як Ubuntu, Fedora та openSUSE пропонують цю опцію прямо в графічному інсталяторі.

Для вже встановленої системи можна скористатися утилітою “Диски” (Disks) у графічному середовищі або командою cryptsetup у терміналі. При використанні графічного інтерфейсу відкрийте додаток “Диски”, виберіть потрібний накопичувач та скористайтеся опцією форматування з шифруванням.

Якщо ви обираєте шлях командного рядка, спочатку переконайтеся, що пакет cryptsetup встановлений у вашій системі. Команда для створення зашифрованого контейнера виглядає приблизно так: “sudo cryptsetup luksFormat /dev/sdX“, де X — це літера вашого диску. Будьте надзвичайно обережні з вибором правильного диску, оскільки ця операція знищить всі існуючі дані.

Висновки

Шифрування дисків є одним із найефективніших та найдоступніших способів захисту ваших даних від крадіжки та несанкціонованого доступу. У світі, де кіберзлочинність постійно зростає, а наші пристрої містять дедалі більше особистої інформації, ігнорування таких базових засобів захисту стає неприпустимим ризиком.

Не чекайте, поки станеться біда. Витратьте кілька хвилин сьогодні, щоб увімкнути шифрування дисків на всіх ваших пристроях. Цей простий крок може вберегти вас від серйозних наслідків втрати даних та порушення приватності. Пам’ятайте: краще мати захист і не потребувати його, ніж потребувати захист і не мати його.

Ця стаття Шифрування дисків на комп’ютері вбереже від крадіжки даних раніше була опублікована на сайті CyberCalm, її автор — Олена Кожухар

CyberCalm

Anthropic запускає режим навчання Claude для всіх користувачів і розробників

Цієї весни Anthropic представила режим навчання — функцію, яка змінила стиль взаємодії з Claude. Коли режим увімкнений, чат-бот намагається направити користувача до самостійного розв’язання проблеми, замість того щоб одразу надати готову відповідь.

З моменту запуску у квітні режим навчання був доступний лише користувачам Claude for Education. Тепер, слідом за OpenAI з їхнім Study Mode, Anthropic робить цю функцію доступною для всіх.

Режим навчання в Claude.ai

Починаючи з сьогодні, користувачі Claude.ai знайдуть новий варіант у випадному меню Use style — “Learning”. Досвід взаємодії схожий на той, що пропонує Anthropic у Claude for Education. Увімкнувши режим навчання, чат-бот використовуватиме сократівський підхід, направляючи вас через ваше запитання. Проте, на відміну від справжнього Сократа, який славився нескінченними питаннями до незнайомців, ви можете в будь-який момент вимкнути режим навчання.

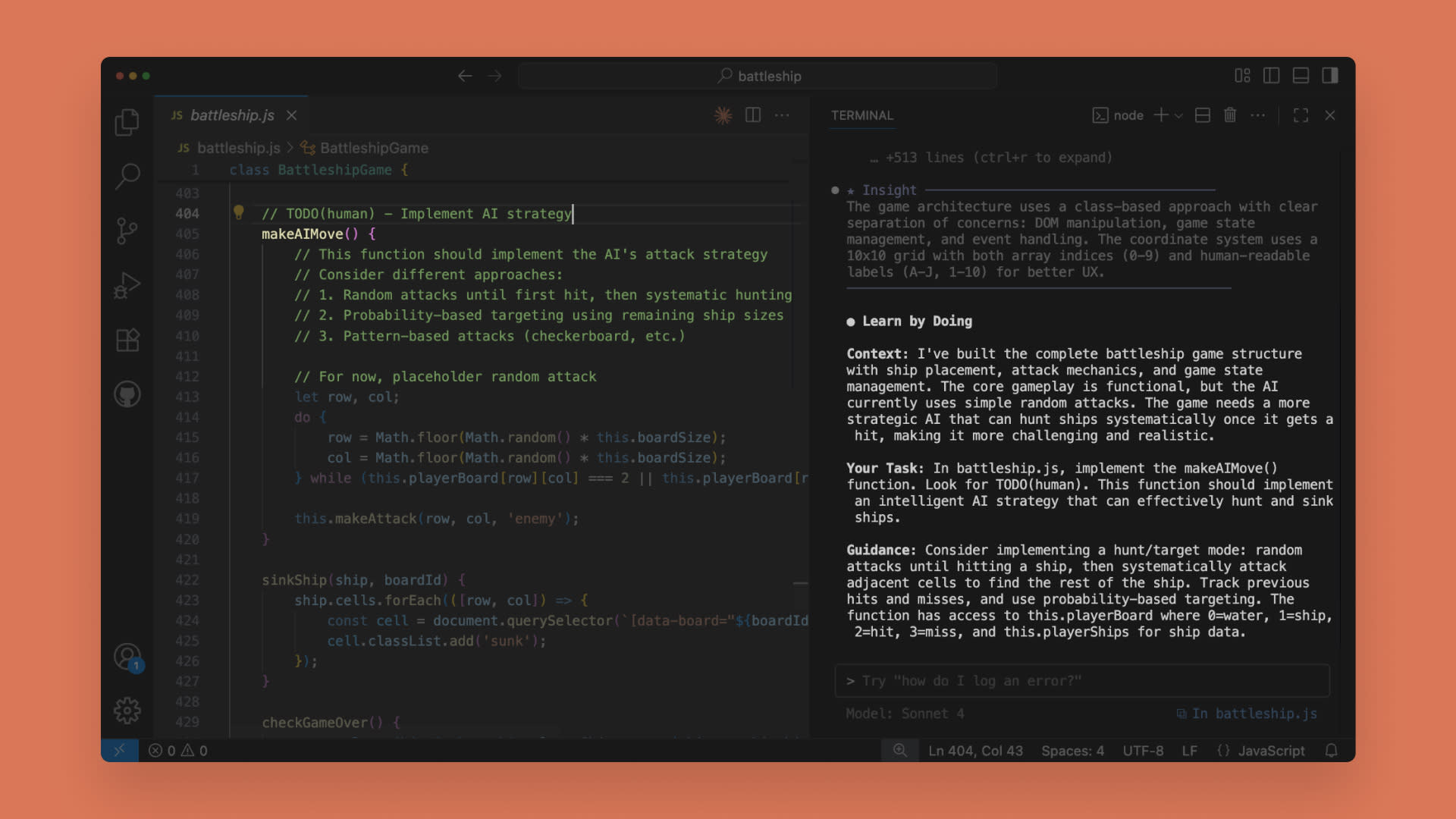

Нові можливості в Claude Code

Anthropic також пропонує дві різні версії функції через Claude Code. По-перше, є “пояснювальний” режим, де Claude генеруватиме резюме свого процесу прийняття рішень під час роботи, даючи користувачеві можливість краще зрозуміти його дії.

Для тих, хто тільки починає програмувати або займається цим як хобі, є також більш розширений варіант, який знову називається “Навчання”. У цьому режимі Claude періодично зупинятиметься та позначатиме розділ коментарем “#TODO”, щоб підштовхнути користувача написати п’ять-десять рядків коду самостійно.

Щоб спробувати обидві функції, оновіться до останньої версії Claude Code і введіть “/output-styles”. Після цього ви можете обирати між двома режимами або стандартною поведінкою Claude.

Філософія навчального підходу

За словами Дрю Бента, керівника освітнього напрямку в Anthropic, режим навчання, особливо у версії для Claude Code, є спробою компанії перетворити свій чат-бот на більш колаборативний інструмент.

“Я вважаю, що чудово, коли всі лабораторії штучного інтелекту змагаються за найкращий режим навчання”, — каже він. “Сподіваюся, ми зможемо надихнути щось подібне з агентами для кодування”.

Бент розповідає, що оригінальний режим навчання з’явився з розмов Anthropic зі студентами університетів, які постійно згадували концепцію Брейнрот (деградації мозку).

“Ми виявили, що вони самі розуміли: коли просто копіюєш і вставляєш щось безпосередньо від чат-бота, це не сприяє довгостроковому навчанню”, — пояснює він.

Баланс між досвідом і навчанням

Адаптуючи функцію для Claude Code, компанія хотіла збалансувати потреби початківців-програмістів із потребами досвідчених розробників на кшталт самого Бента, який програмує вже понад десять років.

“Режим навчання розроблений, щоб допомогти всім цим аудиторіям не просто виконувати завдання, а й рости та вчитися в процесі, краще розуміючи свою кодову базу”, — каже Бент.

Його мета полягає в тому, щоб нові інструменти дозволили будь-якому програмісту стати “справді хорошим інженерним менеджером”. На практиці це означає, що такі користувачі необов’язково писатимуть більшість коду проєкту, але розвинуть гостре розуміння того, як усе поєднується і які розділи коду можуть потребувати додаткової роботи.

Перспективи розвитку

Дивлячись у майбутнє, Бент каже, що в Anthropic “немає всіх відповідей, але ми, безумовно, намагаємося продумати інші функції”, які розширюватимуть можливості режиму навчання.

З цією метою компанія відкриває Output Styles у Claude Code для розробників, дозволяючи їм створювати власні режими навчання. Користувачі також можуть змінювати спосіб комунікації Claude, створюючи власні налаштування для чат-бота.

Ця стаття Anthropic запускає режим навчання Claude для всіх користувачів і розробників раніше була опублікована на сайті CyberCalm, її автор — Наталя Зарудня

Кібербезпека простою мовою. Корисні поради, які допоможуть вам почуватися безпечно в мережі.