Програмне забезпечення, яке використовують сили прикордонної безпеки ЄС для запобігання пересуванню нелегальних іммігрантів та підозрюваних злочинців у регіоні, нібито рясніє дірами та є вразливим до кібератак.

Шенгенська інформаційна система другого покоління (SIS II) — це ІТ-система та база даних, якою спільно користуються більшість держав ЄС для правоохоронних цілей та забезпечення громадської безпеки. Згідно з новим спільним звітомBloomberg та неприбуткової організації розслідувальної журналістики Lighthouse Reports, SIS II — яка використовується з 2013 року — страждає від “тисяч” проблем кібербезпеки, настільки серйозних, що аудитор ЄС позначив їх як “високої” важливості у звіті, поданому минулого року.

У звіті зазначається, що немає доказів крадіжки даних, але “надмірна кількість” облікових записів, які безпідставно мають доступ до бази даних, означає, що її можна досить легко використати зловмисно. Під час первинного впровадження основними доповненнями SIS II стали технологія відбитків пальців та фотографії в оповіщеннях, а в 2023 році програмне забезпечення було оновлено з покращеними даними та розширеннями до існуючого функціоналу, включаючи можливість сигналізувати, коли когось депортували з країни. Журналісти Bloomberg розмовляли з Роменом Ланно, юридичним дослідником із наглядової організації ЄС під назвою Statewatch, який попередив, що атака була б “катастрофічною, потенційно зачіпаючи мільйони людей”.

Зараз SIS II функціонує в ізольованій мережі, але незабаром буде інтегрована в систему в’їзду/виїзду ЄС (EES), яка зробить реєстрацію біометричних даних обов’язковою для осіб, що подорожують до районів, пов’язаних із Шенгеном, коли вона набуде чинності, імовірно пізніше цього року. Оскільки EES буде підключена до інтернету, злом бази даних SIS II стане значно легшим.

Bloomberg і Lighthouse зазначають, що хоча більшість із приблизно 93 мільйонів записів системи SIS II стосуються об’єктів, таких як викрадені транспортні засоби, близько 1,7 мільйона пов’язані з людьми. Додається, що люди зазвичай не знають, що їхні дані записані в базі даних, поки не втрутяться правоохоронці, тому якщо інформація витече, розшукуваним особам може стати легше ухилятися від влади.

Розробкою та обслуговуванням SIS II керує паризький підрядник під назвою Sopra Steria. Згідно зі звітом, коли повідомлялося про вразливості, їх усунення займало від восьми місяців до понад п’яти років. Це незважаючи на контрактне зобов’язання виправляти проблеми, які вважаються критично важливими, протягом двох місяців після випуску патчу.

Представник Sopra Steria не відповів Bloomberg щодо детального списку звинувачень стосовно дір безпеки SIS II, але заявив у відповіді, надрукованій у звіті, що протоколи ЄС дотримувалися. “Як ключовий компонент інфраструктури безпеки ЄС, SIS II керується суворими правовими, регуляторними та контрактними рамками”, — зазначалося в заяві. “Роль Sopra Steria виконувалася відповідно до цих рамок”.

EU-Lisa, агентство ЄС, яке наглядає за великомасштабними ІТ-системами, такими як SIS II, регулярно передає обов’язки зовнішнім консалтинговим фірмам замість розробки власних внутрішніх технологій, згідно з розслідуванням. Аудит звинуватив агентство в тому, що воно не інформувало своє керівництво про ризики безпеки, які були позначені, на що воно відповіло, заявивши, що всі системи під його управлінням “проходять безперервну оцінку ризиків, регулярне сканування вразливостей та тестування безпеки”.

Запис Програмне забезпечення прикордонної безпеки ЄС повне вразливостей спершу з'явиться на CyberCalm.

Уразливість у безпеці прихованого Android-шпигуна під назвою Catwatchful призвела до викриття тисяч його користувачів, включаючи адміністратора системи.

Дослідник кібербезпеки Ерік Дейгл виявив цю помилку, яка спричинила витік повної бази даних електронних адрес і паролів у відкритому текстовому файлі, які клієнти Catwatchful використовують для доступу до викрадених з телефонів жертв даних, – повідомляє Techcrunch.

Що таке Catwatchful

Catwatchful – це шпигунське програмне забезпечення, яке маскується під додаток для батьківського контролю. Розробники стверджують, що програма “невидима і не може бути виявлена”, водночас завантажуючи приватний контент з телефона жертви на панель керування, доступну особі, яка встановила додаток.

Викрадені дані включають:

- Фотографії жертв

- Повідомлення

- Дані геолокації в реальному часі

- Записи з мікрофона

- Доступ до передньої та задньої камер

Масштаб проблеми

Такі шпигунські додатки, як Catwatchful, заборонені в офіційних магазинах додатків і потребують фізичного доступу до телефона для встановлення. Саме тому їх часто називають “сталкерським ПЗ” через їх використання для незаконного стеження за романтичними партнерами.

За копією бази даних з початку червня, яку переглянув TechCrunch, Catwatchful мав:

- Понад 62,000 облікових записів клієнтів

- Дані з 26,000 пристроїв жертв

- Записи, що датуються починаючи від 2018 року

Найбільша кількість скомпрометованих пристроїв знаходилася в Мексиці, Колумбії, Індії, Перу, Аргентині, Еквадорі та Болівії.

Розкриття особистості адміністратора

База даних Catwatchful також розкрила особистість адміністратора операції – Омара Соки Чаркова, розробника з Уругваю. Помилка в операційній безпеці призвела до викриття його особистих даних.

Чарков не відповів на запити про коментарі, надіслані англійською та іспанською мовами. TechCrunch запитав, чи знає він про витік даних Catwatchful і чи планує повідомити про інцидент своїх клієнтів.

Технічні деталі

Дейгл виявив, що Catwatchful використовує власний API без автентифікації, що дозволяє будь-кому в інтернеті взаємодіяти з базою даних користувачів без входу в систему. Це призвело до викриття всієї бази даних електронних адрес і паролів клієнтів.

Шпигунська програма також використовує Google Firebase для зберігання викрадених даних телефонів жертв, включаючи фотографії та записи навколишнього звуку.

Реакція компаній

Після звернення TechCrunch:

- Веб-компанія, що розміщувала API Catwatchful, призупинила обліковий запис розробника

- Google додав нові захисні заходи для Google Play Protect

- Google розпочав розслідування щодо порушення умов обслуговування Firebase

Як виявити та видалити Catwatchful

Користувачі Android можуть виявити Catwatchful, навіть якщо він прихований, набравши “543210” на клавіатурі телефонного додатка та натиснувши кнопку виклику. Якщо Catwatchful встановлений, додаток має з’явитися на екрані.

Цей код є вбудованою функцією бекдору, яка дозволяє тому, хто встановив програму, відновити доступ до налаштувань, коли програму приховано. Цей код також може використовувати будь-хто, щоб перевірити, чи встановлено програму.

Важливо: Перед видаленням шпигунського ПЗ рекомендується мати план безпеки, оскільки вимкнення може попередити особу, яка його встановила.

Що стосується видалення програми, Cybercalm має загальну інструкцію з видалення шпигунського програмного забезпечення Android, яка може допомогти вам виявити та видалити поширені типи програм для стеження за телефоном, а потім увімкнути різні налаштування, необхідні для захисту вашого пристрою Android.

Висновки

Цей інцидент демонструє, що споживче шпигунське програмне забезпечення продовжує поширюватися, незважаючи на схильність до неякісного кодування та порушень безпеки, які викривають як платних клієнтів, так і нічого не підозрюючих жертв ризику витоку даних.

Catwatchful став принаймні п’ятою шпигунською операцією цього року, яка зазнала витоку даних, що підкреслює системні проблеми в цій галузі.

Запис Витік даних розкрив шпигунське ПЗ Catwatchful, яке стежить за тисячами телефонів спершу з'явиться на CyberCalm.

Компанія ESET повідомляє про виявлення активних фішингових атак групи кіберзлочинців Gamaredon, націлених на українські установи. За даними ESET, група залишається дуже активною, адаптуючи свої тактики та інструменти для постійних кібератак користувачів в Україні.

Зокрема у 2024 році зловмисники значно збільшили масштаби та частоту фішингових атак за допомогою нових методів, а один зі шкідливих компонентів під час атак був використаний виключно для поширення російської пропаганди.

Метою Gamaredon є кібершпигунство, що відповідає геополітичним інтересам росії. Групу відносять до російського 18 центру інформаційної безпеки федеральної служби безпеки (ФСБ), а її основною ціллю щонайменше з 2013 року є українські урядові установи.

Які методи атак використовували кіберзлочинці?

Фішингова діяльність Gamaredon значно посилилась у другій половині 2024 року. Атаки зазвичай тривали від 1 до 5 днів поспіль, електронні листи містили шкідливі архіви (RAR, ZIP, 7z) або файли XHTML, що несанкціоновано використовували HTML. Ці документи поширювали шкідливі файли HTA або LNK, які запускали вбудовані завантажувачі VBScript, такі як PteroSand.

У жовтні 2024 року дослідники ESET виявили рідкісний випадок, коли фішингові електронні листи містили шкідливі гіперпосилання замість вкладень, що не є звичайною тактикою для Gamaredon. Крім того, кіберзлочинці використовували шкідливі LNK-файли для виконання команд PowerShell безпосередньо з доменів, згенерованих Cloudflare, в обхід деяких традиційних механізмів виявлення.

Рис. 1. Унікальні зразки фішингу Gamaredon, які виявлялися щомісяця«Особливо цікавим стало виявлення унікального спеціального компонента VBScript в липні 2024 року, який поширювався через завантажувачі Gamaredon. Цей компонент не містив шпигунського функціоналу, його єдиною ціллю було автоматично відкрити пропагандистський Telegram-канал, який поширює проросійські повідомлення, спрямовані на Одеську область», — коментує Золтан Руснак, дослідник ESET.

Крім того, протягом 2024 року Gamaredon використовувала методи обходу захисту на основі мережі. Група продовжувала, хоча й у менших масштабах, застосовувати техніки динамічної заміни адрес DNS, часто автоматично заміняючи IP-адреси на свої домени. Кіберзлочинці все більше використовували сторонні сервіси, такі як Telegram, Telegraph, Codeberg, Dropbox та Cloudflare, для заплутування коду (обфускації) та динамічного розподілу своєї інфраструктури контролю та управління інфікованими пристроями.

«Незважаючи на обмеження потужностей та відмову від старих інструментів, Gamaredon залишається небезпечною групою кіберзлочинців через своє постійне вдосконалення, агресивні фішингові кампанії та можливості запобігання виявленню. Поки триває війна росії проти України, очікується, що Gamaredon продовжуватиме розвивати свою тактику та посилюватиме свої кібершпигунські операції на українські установи», – зазначає дослідник ESET.

У зв’язку з небезпекою кібератак спеціалісти ESET рекомендують дотримуватися основних правил кібербезпеки, зокрема не відкривати невідомі листи та документи, використовувати складні паролі та багатофакторну автентифікацію, вчасно оновлювати програмне забезпечення, а також забезпечити надійний захист домашніх пристроїв та багаторівневу безпеку корпоративної мережі.

У разі виявлення шкідливої діяльності у власних IT-системах українські користувачі продуктів ESET можуть звернутися за допомогою до цілодобової служби технічної підтримки за телефоном 380 44 545 77 26 або електронною адресою support@eset.ua.

Запис Російські кібершпигуни атакують українців: від фішингових атак до поширення пропаганди спершу з'явиться на CyberCalm.

В умовах швидкого розвитку цифрових технологій та зростання часу, який діти проводять онлайн, особливо після пандемії COVID-19 та під час війни в Україні, питання онлайн-безпеки стає критично важливим. В Україні 71,8% населення користуються Інтернетом, з них майже чверть (18,9%) – це діти, що робить їх потенційними мішенями для онлайн-злочинців.

Що таке грумінг?

Онлайн-грумінг — це процес встановлення дорослими особами дружніх та довірливих відносин з неповнолітніми через Інтернет з метою подальшого сексуального насильства, отримання інтимних матеріалів, шантажування або залякування. Онлайн-грумінг — це процес комунікації із дитиною в інтернеті, під час якого злочинці налагоджують довірливі стосунки із дитиною з метою сексуального насильства над нею у реальному житті чи онлайн.

Для грумінгу зловмисники використовують різноманітні онлайн-платформи:

- Соціальні мережі (Instagram, TikTok, Facebook, Telegram)

- Ігрові платформи з чатами (Minecraft, Fortnite, Roblox, Discord)

- Мессенджери (WhatsApp, Viber, Telegram)

- Електронну пошту

- Спеціалізовані сайти знайомств

- Навчальні платформи

Статистика та актуальна ситуація

Останні дослідження показують тривожну тенденцію зростання випадків онлайн-грумінгу. За останній рік майже кожна четверта дитина в Україні отримувала прямий запит в онлайн-просторі щодо відправлення нею фото- або відео- матеріалів інтимного характеру. Міжнародні дослідження показують, що майже половина всіх дітей онлайн (40%) мали контакти з кимось, хто, на їхню думку, намагався «завоювати їхню довіру і маніпулювати ними».

Також: В Україні поширюється онлайн-грумінг: як захистити ваших дітей?Як працюють грумери?

Зловмисники використовують складні психологічні тактики:

Етап 1: Вибір жертви

- Шукають дітей з відкритими профілями в соціальних мережах

- Аналізують публікації для виявлення вразливостей (проблеми в сім’ї, самотність, низька самооцінка)

Етап 2: Встановлення контакту

- Використовують фальшиві профілі, часто видаючи себе за однолітків

- Пропонують роботу моделлю, участь у конкурсах

- Проявляють надмірну увагу та розуміння

Етап 3: Завоювання довіри

- Слухають проблеми дитини, пропонують поради

- Дарують віртуальні або реальні подарунки

- Створюють враження “особливих” відносин

Етап 4: Ізоляція

- Переконують тримати стосунки в таємниці

- Поступово відокремлюють від друзів та родини

- Формують залежність від їхньої уваги

Етап 5: Експлуатація

- Просять інтимні фото або відео “для підтвердження довіри”

- Використовують отримані матеріали для шантажу

- Намагаються організувати зустріч в реальному житті

Мета грумерів

Основні цілі онлайн-грумерів включають:

- Отримання фото та відео інтимного характеру

- Сексуальна експлуатація в онлайн-форматі

- Організація зустрічей для фізичного насильства

- Торгівля дітьми

- Фінансове шахрайство через батьківські картки

Як розпізнати грумінг?

Тривожні сигнали в поведінці дитини:

- Приховування онлайн-активності

- Несподівані подарунки без пояснення джерела

- Зміна настрою після користування інтернетом

- Страх або тривога при отриманні повідомлень

- Відмова обговорювати нових “друзів” в мережі

- Секретні розмови по телефону

Тривожні ознаки в спілкуванні:

- Надмірна увага та компліменти від незнайомців

- Питання про особисте життя, сімейні проблеми

- Прохання про фото, особливо особистого характеру

- Пропозиції зустрітися “таємно”

- Подарунки або пропозиції грошей

- Прохання тримати спілкування в секреті

Як захистити дітей від грумерів

Для батьків:

1. Створення довірливих відносин

- Регулярно розмовляйте з дитиною про її онлайн-активність

- Цікавтеся новими знайомствами в мережі

- Не засуджуйте, а підтримуйте відкритий діалог

2. Освіта та інформування

- Пояснюйте ризики онлайн-спілкування віковим способом

- Обговорюйте реальні випадки (без залякування)

- Навчайте критично оцінювати онлайн-контент

3. Технічні заходи

- Використовуйте батьківський контроль (але не покладайтеся лише на нього)

- Регулярно перевіряйте налаштування приватності в соцмережах

- Встановлюйте спільні правила користування інтернетом

4. Встановлення правил Чітко визначте, коли можна:

- Публікувати фотографії (обговоріть допустимий контент)

- Надавати особисту інформацію (адреса, школа, номер телефону)

- Повідомляти про своє місцезнаходження в реальному часі

- Спілкуватися з незнайомцями онлайн

Для дітей та підлітків:

Золоті правила безпеки:

- Ніколи не надавайте особисту інформацію незнайомцям

- Не надсилайте фото, якими б довірливими не здавалися ваші співрозмовники

- Негайно повідомляйте батькам про підозрілі прохання

- Пам’ятайте: в мережі люди можуть бути не тими, за кого себе видають

- Не зустрічайтеся з онлайн-знайомими без дозволу та присутності батьків

Що робити, якщо сталося найгірше?

Негайні дії:

- Зберігайте спокій та не звинувачуйте дитину

- Зберігайте всі докази (скріншоти, повідомлення)

- Заблокуйте зловмисника на всіх платформах

- Зверніться до правоохоронних органів

Куди звертатися в Україні:

- Національна поліція: 102

- Гаряча лінія “Ла Страда-Україна”: 0 800 500 335 (з мобільного або стаціонарного) або 116 123 (з мобільного)

- Кіберполіція України: Система електронного звернення громадян

- Національна гаряча лінія з попередження домашнього насильства: 1547

Психологічна підтримка

Якщо дитина стала жертвою грумінгу, важливо:

- Забезпечити професійну психологічну допомогу

- Підтримувати дитину, не звинувачувати її

- Пам’ятати, що відновлення потребує часу

- Поступово відновлювати довіру до онлайн-середовища

Будь-які правила та обмеження часто викликають негативну реакцію з боку підлітків. Саме тому кращий варіант — це пошук балансу між використанням інструментів для контролю онлайн-активності юних користувачів та налагодженням хороших та відкритих стосунків з дітьми.

Висновки

Онлайн-грумінг — це серйозна загроза, яка потребує комплексного підходу. Найефективніший захист — це поєднання технічних засобів, освіти та, найголовніше, відкритого діалогу між батьками та дітьми. Пам’ятайте: мета не в тому, щоб заборонити дитині користуватися інтернетом, а в тому, щоб навчити її робити це безпечно.

У сучасному цифровому світі важливо не лише захищати дітей, але й надавати їм інструменти для самозахисту. Тільки через розуміння, довіру та постійний діалог ми можемо створити безпечне онлайн-середовище для наших дітей.

Запис Що таке грумінг в Інтернеті та як від нього вберегтися? спершу з'явиться на CyberCalm.

В умовах швидкого розвитку цифрових технологій та зростання часу, який діти проводять онлайн, особливо після пандемії COVID-19 та під час війни в Україні, питання онлайн-безпеки стає критично важливим. В Україні 71,8% населення користуються Інтернетом, з них майже чверть (18,9%) – це діти, що робить їх потенційними мішенями для онлайн-злочинців.

Що таке грумінг?

Онлайн-грумінг — це процес встановлення дорослими особами дружніх та довірливих відносин з неповнолітніми через Інтернет з метою подальшого сексуального насильства, отримання інтимних матеріалів, шантажування або залякування. Онлайн-грумінг — це процес комунікації із дитиною в інтернеті, під час якого злочинці налагоджують довірливі стосунки із дитиною з метою сексуального насильства над нею у реальному житті чи онлайн.

Для грумінгу зловмисники використовують різноманітні онлайн-платформи:

- Соціальні мережі (Instagram, TikTok, Facebook, Telegram)

- Ігрові платформи з чатами (Minecraft, Fortnite, Roblox, Discord)

- Мессенджери (WhatsApp, Viber, Telegram)

- Електронну пошту

- Спеціалізовані сайти знайомств

- Навчальні платформи

Статистика та актуальна ситуація

Останні дослідження показують тривожну тенденцію зростання випадків онлайн-грумінгу. За останній рік майже кожна четверта дитина в Україні отримувала прямий запит в онлайн-просторі щодо відправлення нею фото- або відео- матеріалів інтимного характеру. Міжнародні дослідження показують, що майже половина всіх дітей онлайн (40%) мали контакти з кимось, хто, на їхню думку, намагався «завоювати їхню довіру і маніпулювати ними».

Також: В Україні поширюється онлайн-грумінг: як захистити ваших дітей?Як працюють грумери?

Зловмисники використовують складні психологічні тактики:

Етап 1: Вибір жертви

- Шукають дітей з відкритими профілями в соціальних мережах

- Аналізують публікації для виявлення вразливостей (проблеми в сім’ї, самотність, низька самооцінка)

Етап 2: Встановлення контакту

- Використовують фальшиві профілі, часто видаючи себе за однолітків

- Пропонують роботу моделлю, участь у конкурсах

- Проявляють надмірну увагу та розуміння

Етап 3: Завоювання довіри

- Слухають проблеми дитини, пропонують поради

- Дарують віртуальні або реальні подарунки

- Створюють враження “особливих” відносин

Етап 4: Ізоляція

- Переконують тримати стосунки в таємниці

- Поступово відокремлюють від друзів та родини

- Формують залежність від їхньої уваги

Етап 5: Експлуатація

- Просять інтимні фото або відео “для підтвердження довіри”

- Використовують отримані матеріали для шантажу

- Намагаються організувати зустріч в реальному житті

Мета грумерів

Основні цілі онлайн-грумерів включають:

- Отримання фото та відео інтимного характеру

- Сексуальна експлуатація в онлайн-форматі

- Організація зустрічей для фізичного насильства

- Торгівля дітьми

- Фінансове шахрайство через батьківські картки

Як розпізнати грумінг?

Тривожні сигнали в поведінці дитини:

- Приховування онлайн-активності

- Несподівані подарунки без пояснення джерела

- Зміна настрою після користування інтернетом

- Страх або тривога при отриманні повідомлень

- Відмова обговорювати нових “друзів” в мережі

- Секретні розмови по телефону

Тривожні ознаки в спілкуванні:

- Надмірна увага та компліменти від незнайомців

- Питання про особисте життя, сімейні проблеми

- Прохання про фото, особливо особистого характеру

- Пропозиції зустрітися “таємно”

- Подарунки або пропозиції грошей

- Прохання тримати спілкування в секреті

Як захистити дітей від грумерів

Для батьків:

1. Створення довірливих відносин

- Регулярно розмовляйте з дитиною про її онлайн-активність

- Цікавтеся новими знайомствами в мережі

- Не засуджуйте, а підтримуйте відкритий діалог

2. Освіта та інформування

- Пояснюйте ризики онлайн-спілкування віковим способом

- Обговорюйте реальні випадки (без залякування)

- Навчайте критично оцінювати онлайн-контент

3. Технічні заходи

- Використовуйте батьківський контроль (але не покладайтеся лише на нього)

- Регулярно перевіряйте налаштування приватності в соцмережах

- Встановлюйте спільні правила користування інтернетом

4. Встановлення правил Чітко визначте, коли можна:

- Публікувати фотографії (обговоріть допустимий контент)

- Надавати особисту інформацію (адреса, школа, номер телефону)

- Повідомляти про своє місцезнаходження в реальному часі

- Спілкуватися з незнайомцями онлайн

Для дітей та підлітків:

Золоті правила безпеки:

- Ніколи не надавайте особисту інформацію незнайомцям

- Не надсилайте фото, якими б довірливими не здавалися ваші співрозмовники

- Негайно повідомляйте батькам про підозрілі прохання

- Пам’ятайте: в мережі люди можуть бути не тими, за кого себе видають

- Не зустрічайтеся з онлайн-знайомими без дозволу та присутності батьків

Що робити, якщо сталося найгірше?

Негайні дії:

- Зберігайте спокій та не звинувачуйте дитину

- Зберігайте всі докази (скріншоти, повідомлення)

- Заблокуйте зловмисника на всіх платформах

- Зверніться до правоохоронних органів

Куди звертатися в Україні:

- Національна поліція: 102

- Гаряча лінія “Ла Страда-Україна”: 0 800 500 335 (з мобільного або стаціонарного) або 116 123 (з мобільного)

- Кіберполіція України: Система електронного звернення громадян

- Національна гаряча лінія з попередження домашнього насильства: 1547

Психологічна підтримка

Якщо дитина стала жертвою грумінгу, важливо:

- Забезпечити професійну психологічну допомогу

- Підтримувати дитину, не звинувачувати її

- Пам’ятати, що відновлення потребує часу

- Поступово відновлювати довіру до онлайн-середовища

Будь-які правила та обмеження часто викликають негативну реакцію з боку підлітків. Саме тому кращий варіант — це пошук балансу між використанням інструментів для контролю онлайн-активності юних користувачів та налагодженням хороших та відкритих стосунків з дітьми.

Висновки

Онлайн-грумінг — це серйозна загроза, яка потребує комплексного підходу. Найефективніший захист — це поєднання технічних засобів, освіти та, найголовніше, відкритого діалогу між батьками та дітьми. Пам’ятайте: мета не в тому, щоб заборонити дитині користуватися інтернетом, а в тому, щоб навчити її робити це безпечно.

У сучасному цифровому світі важливо не лише захищати дітей, але й надавати їм інструменти для самозахисту. Тільки через розуміння, довіру та постійний діалог ми можемо створити безпечне онлайн-середовище для наших дітей.

Запис Що таке грумінг в Інтернеті та як від нього вберегтися? спершу з'явиться на CyberCalm.

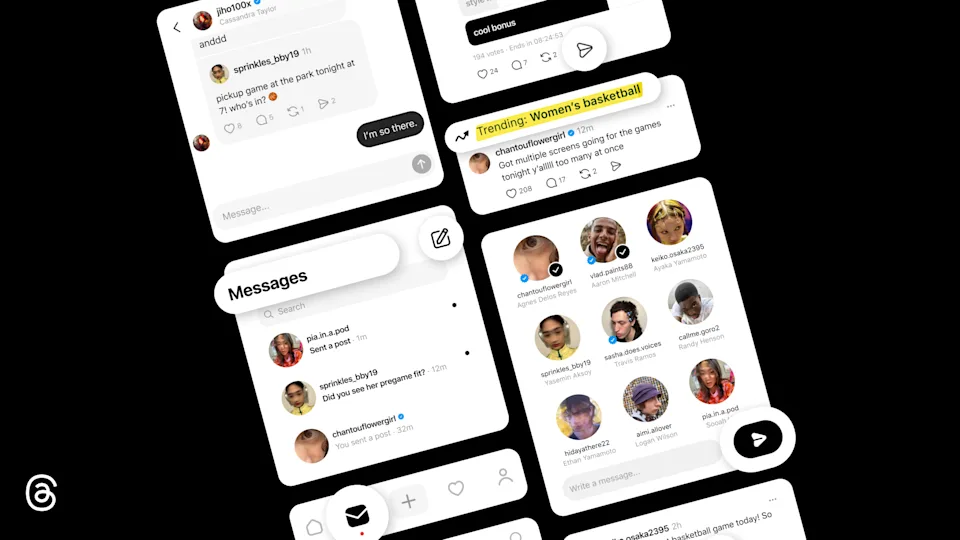

Meta оголосила лише кілька тижнів тому, що нарешті почне тестувати окрему скриньку для прямих повідомлень у Threads. Тепер компанія робить цю функцію офіційною та запускає особисті повідомлення в Threads для всіх користувачів. Як і під час попереднього тестування, оновлення додасть вкладку повідомлень до додатку Threads, де користувачі зможуть отримати доступ до поштової скриньки та обмінюватися особистими повідомленнями зі взаємними підписниками.

Meta повідомляє, що спочатку люди зможуть надсилати повідомлення лише користувачам, які вже підписані на них, або взаємним підписникам з Instagram, хоча компанія планує запровадити більш налаштовані елементи керування поштовою скринькою в наступному оновленні. Обмін повідомленнями також буде доступний лише користувачам Threads віком від 18 років. Додаток також поки що не підтримуватиме групові повідомлення, хоча це, очевидно, розробляється. Ці обмеження можуть дещо розчаровувати, оскільки вони роблять особисті повідомлення Threads більш обмеженими порівняно з тим, що доступно в Instagram, але це все одно набагато зручніше, ніж попередня наполегливість Meta покладатися на поштову скриньку Instagram для Threads.

Керівництво компанії спочатку було категорично проти додавання особистих повідомлень до Threads. Керівник Instagram Адам Моссері пояснив своє бачення у 2023 році, зазначивши, що “два зайвих потоки повідомлень з кожним з ваших друзів з однаковими псевдонімами у двох різних додатках” здавалося далеко не ідеальним рішенням. Але ця позиція втрачала сенс у міру того, як Threads зростав до понад 350 мільйонів користувачів. “Більше третини щоденних користувачів Threads зі зв’язками підписані переважно на різні акаунти в Threads, ніж в Instagram, що показує, що Threads формує свою унікальну користувацьку базу”, — зазначає Meta у блозі.

Через два роки компанія також більш явно позиціонує Threads як альтернативу X, а не як ще одне відгалуження Instagram. Хоча Моссері колись казав, що мета Threads “не полягає в заміні Twitter”, Meta з тих пір відмовилася від заборони на рекомендації політичного контенту та експериментувала з функціями, щоб допомогти користувачам знайти знайомих творців з X. Компанія також більше зосередилася на розмовах у реальному часі та новинах, зробивши трендові теми більш помітними в додатку та показуючи більше посилань у рекомендаціях. Сьогоднішнє оновлення також додає функцію “підсвічування”, яка зробить тренди ще більш помітними у стрічках користувачів.

До речі, ви вже підписані на Cybercalm в Threads? 🙂

Запис Meta офіційно запускає особисті повідомлення в Threads спершу з'явиться на CyberCalm.

Ми вже писали про те, що Данія попрощалася з Microsoft. Потім німецька земля Шлезвіг-Гольштейн оголосила про аналогічний крок. А тепер Ліон, третє за величиною місто Франції та провідний економічний центр, відмовляється від Microsoft Windows та Office, замінюючи їх на Linux, OnlyOffice, NextCloud та PostgreSQL.

Отже, чому Ліон робить цей крок? Як і інші європейські організації, рішення Ліона є частиною ширшої стратегії досягнення цифрового суверенітету та зменшення залежності від програмного забезпечення Microsoft. Проста істина полягає в тому, що багато європейськи***дів більше не довіряють свої дані чи програмне забезпечення американським компаніям за президентства Дональда Трампа.

Вони побоюються, що їхні дані можуть бути прочитані, а Microsoft може припинити свої послуги за вказівкою Трампа. Хоча голова правління та головний юрисконсульт Microsoft Бред Сміт відкинув такі побоювання та пообіцяв, що компанія підтримає своїх клієнтів у ЄС проти політичного тиску, йому не вдалося переконати деякі уряди Європейського Союзу.

Як зазначено у звіті Європейської комісії “Стан цифрового десятиліття 2025“, Європа все ще “не використала повну силу відкритого коду, що є необхідним для технологічної автономії”. Тому, як сказав заступник мера Ліона з питань цифрової політики Бертран Маес: “Ми пишаємося тим, що спрямовуємо Ліон на шлях цифрового суверенітету… для захисту даних громадян”.

Окрім прагнення до цифрового суверенітету, цей крок також спрямований на підтримку місцевого та регіонального економічного розвитку. Таким чином, міський пакет для співпраці Territoire Numérique Ouvert (Відкрита цифрова територія) розробляється у партнерстві з місцевими цифровими організаціями та розміщуватиметься в регіональних центрах обробки даних. Це власне рішення призначене для надання безпечних, сумісних інструментів для відеоконференцій, офісної автоматизації та співпраці з документами.

Саме через цей проєкт співпраці Ліон розпочав поступову міграцію на всіх муніципальних робочих станціях, замінюючи Windows на Linux, а Microsoft Office на OnlyOffice. Хоча назва може нагадувати LibreOffice, найпопулярніший офісний пакет з відкритим кодом, OnlyOffice не є його родичем. OnlyOffice від латвійської компанії Ascensio Systems – це окремий хмарний офісний пакет з відкритим кодом. Він доступний під ліцензією GNU Affero General Public License.

Також: Кампанія “Кінець 10” допомагає користувачам перейти з Windows 10 на LinuxЛіон очікує прямої економії коштів завдяки продовженню терміну служби муніципальної техніки, зменшенню електронних відходів та екологічного сліду міста.

Понад 50% державних контрактів для проєкту було присуджено компаніям регіону Овернь-Рона-Альпи, при цьому всі контракти дістались французьким фірмам. Це свідомий крок для зміцнення місцевої економіки. Такий підхід також став загальною темою в інших ініціативах ЄС щодо Linux та відкритого коду, спрямованих на те, щоб євро залишались вдома, а не відправлялись до США.

Навчання для 10 000 державних службовців розпочалося у червні 2025 року. Міграція Ліона на Linux уважно відстежується як потенційний план для інших муніципалітетів, що прагнуть більшої цифрової незалежності та сталості. Хто знає, можливо “Рік Linux” нарешті настане не тому, що люди втомилися від численних проблем Windows чи переваг Linux, а тому, що уряди турбуються про те, щоб не складати всі свої ІТ-яйця в один американський кошик Microsoft.

Запис Ліон відмовляється від Microsoft на користь Linux: чому французьке місто обирає цифрову незалежність спершу з'явиться на CyberCalm.

Ми вже писали про те, що Данія попрощалася з Microsoft. Потім німецька земля Шлезвіг-Гольштейн оголосила про аналогічний крок. А тепер Ліон, третє за величиною місто Франції та провідний економічний центр, відмовляється від Microsoft Windows та Office, замінюючи їх на Linux, OnlyOffice, NextCloud та PostgreSQL.

Отже, чому Ліон робить цей крок? Як і інші європейські організації, рішення Ліона є частиною ширшої стратегії досягнення цифрового суверенітету та зменшення залежності від програмного забезпечення Microsoft. Проста істина полягає в тому, що багато європейськи***дів більше не довіряють свої дані чи програмне забезпечення американським компаніям за президентства Дональда Трампа.

Вони побоюються, що їхні дані можуть бути прочитані, а Microsoft може припинити свої послуги за вказівкою Трампа. Хоча голова правління та головний юрисконсульт Microsoft Бред Сміт відкинув такі побоювання та пообіцяв, що компанія підтримає своїх клієнтів у ЄС проти політичного тиску, йому не вдалося переконати деякі уряди Європейського Союзу.

Як зазначено у звіті Європейської комісії “Стан цифрового десятиліття 2025“, Європа все ще “не використала повну силу відкритого коду, що є необхідним для технологічної автономії”. Тому, як сказав заступник мера Ліона з питань цифрової політики Бертран Маес: “Ми пишаємося тим, що спрямовуємо Ліон на шлях цифрового суверенітету… для захисту даних громадян”.

Окрім прагнення до цифрового суверенітету, цей крок також спрямований на підтримку місцевого та регіонального економічного розвитку. Таким чином, міський пакет для співпраці Territoire Numérique Ouvert (Відкрита цифрова територія) розробляється у партнерстві з місцевими цифровими організаціями та розміщуватиметься в регіональних центрах обробки даних. Це власне рішення призначене для надання безпечних, сумісних інструментів для відеоконференцій, офісної автоматизації та співпраці з документами.

Саме через цей проєкт співпраці Ліон розпочав поступову міграцію на всіх муніципальних робочих станціях, замінюючи Windows на Linux, а Microsoft Office на OnlyOffice. Хоча назва може нагадувати LibreOffice, найпопулярніший офісний пакет з відкритим кодом, OnlyOffice не є його родичем. OnlyOffice від латвійської компанії Ascensio Systems – це окремий хмарний офісний пакет з відкритим кодом. Він доступний під ліцензією GNU Affero General Public License.

Також: Кампанія “Кінець 10” допомагає користувачам перейти з Windows 10 на LinuxЛіон очікує прямої економії коштів завдяки продовженню терміну служби муніципальної техніки, зменшенню електронних відходів та екологічного сліду міста.

Понад 50% державних контрактів для проєкту було присуджено компаніям регіону Овернь-Рона-Альпи, при цьому всі контракти дістались французьким фірмам. Це свідомий крок для зміцнення місцевої економіки. Такий підхід також став загальною темою в інших ініціативах ЄС щодо Linux та відкритого коду, спрямованих на те, щоб євро залишались вдома, а не відправлялись до США.

Навчання для 10 000 державних службовців розпочалося у червні 2025 року. Міграція Ліона на Linux уважно відстежується як потенційний план для інших муніципалітетів, що прагнуть більшої цифрової незалежності та сталості. Хто знає, можливо “Рік Linux” нарешті настане не тому, що люди втомилися від численних проблем Windows чи переваг Linux, а тому, що уряди турбуються про те, щоб не складати всі свої ІТ-яйця в один американський кошик Microsoft.

Запис Ліон відмовляється від Microsoft на користь Linux: чому французьке місто обирає цифрову незалежність спершу з'явиться на CyberCalm.

Планування подорожі часто супроводжується довгими пошуками дешевих авіаквитків. Мандрівники витрачають години, порівнюючи ціни на різних сайтах і намагаючись знайти оптимальне співвідношення вартості, зручності та часу польоту. Нещодавній звіт Google Flights, заснований на аналізі мільйонів бронювань з 2021 по 2025 рік, розкриває конкретні стратегії економії, які можуть суттєво зменшити витрати на авіаперельоти.

Який найдешевший день для польотів?

На основі сукупних даних Google Flights, мандрівники, які шукають найбільш доступні авіатарифи, повинні розглянути польоти на початку тижня. Вівторок постійно визначається як найдешевший день для польотів, за ним йдуть понеділок і середа. Вибір рейсів у середині тижня може заощадити від 13% до 20% порівняно з подорожами на вихідних.

Польоти в п’ятницю, суботу або неділю, як правило, дорожчі, при цьому неділя визначається як найдорожчий день тижня для польотів. Ці дані підкреслюють стійку тенденцію в ціноутворенні на авіаквитки, наголошуючи, що відправлення у вівторок може призвести до суттєвого зниження витрат.

Чи економлять пересадки гроші?

Рейси з пересадками зазвичай коштують приблизно на 25% менше, ніж прямі рейси, згідно з даними Google Flight. Незважаючи на додатковий час подорожі та незручності, можна потенційно заощадити понад 90 євро в середньому, терпляче переносячи клопоти з пересадкою. Хоча економія різниться, рейси з пересадками постійно пропонують нижчі тарифи, особливо актуально це для подорожей між європейськими столицями через основні хаби як Амстердам, Франкфурт або Париж.

Також: Google Flights відкрив три способи, які допоможуть вам заощадити грошіКоли бронювати рейси в Європі?

Раннє бронювання рейсів зазвичай розумне, особливо в пікові періоди подорожей. Для внутрішньоєвропейських рейсів дані Google Flight свідчать, що оптимальний час для бронювання припадає на період між 3-8 тижнями до дати відправлення. Найнижчі ціни часто з’являються приблизно за 5-6 тижнів до поїздки.

Коли справа стосується міжконтинентальних подорожей з Європи (наприклад, до Азії, Америки чи Австралії), найнижчі ціни, як правило, з’являються значно раніше — у діапазоні від 8 до 14 тижнів до запланованих дат подорожі. Загальна рекомендація полягає в тому, щоб забезпечити квитки якомога раніше в цьому часовому діапазоні.

Сезонні особливості бронювання дешевих авіаквитків в Європі

Літні канікули (червень-серпень): Для популярних середземноморських напрямків бронюйте за 6-10 тижнів наперед. Для внутрішньоєвропейських рейсів — за 4-6 тижнів.

Зимові свята (грудень-січень): Бронюйте за 8-12 тижнів наперед, особливо для гірськолижних курортів та новорічних напрямків.

Великодні канікули (березень-квітень): Оптимальний період бронювання — за 5-8 тижнів, залежно від популярності маршруту.

Літні фестивалі та події: Для міст з великими подіями (Едінбургський фестиваль, Октоберфест, Каннський фестиваль) бронюйте за 10-16 тижнів наперед.

Завдяки цим даним європейські мандрівники можуть знаходити кращі пропозиції як для внутрішньоконтинентальних, так і для міжнародних рейсів. Варто пам’ятати, що це середні показники, а реальні ціни можуть змінюватися залежно від авіакомпанії, сезону та попиту на конкретний маршрут.

Запис Google розкрив секрети дешевих авіаквитків спершу з'явиться на CyberCalm.

Ідея використовувати на 100% безкоштовний VPN може здатися спокусливою, особливо якщо у вас обмежений бюджет і ви не хочете витрачати гроші на абонентську плату. Але використання навіть найкращої безкоштовної служби VPN пов’язане з ризиком.

Безкоштовний VPN просто не такий безпечний

Безкоштовний VPN може становити критичну загрозу для вашої цифрової безпеки. Підтримка серверної інфраструктури та забезпечення належного рівня захисту коштує дорого. Якщо ви не платите за продукт грошима, то платите своїми особистими даними.

Згідно з останніми дослідженнями 2024-2025 років, ситуація тільки погіршилась: близько 92% безкоштовних VPN-додатків мають неприйнятну політику конфіденційності. Багато з них передають дані користувачів третім сторонам, включаючи рекламні мережі та навіть державні органи різних країн.

Дослідження показують, що понад 70% безкоштовних VPN-сервісів не мають прозорої політики конфіденційності, а 85% взагалі не відповідають на запити служби підтримки. Це означає, що у випадку проблем ви залишитеся наодинці з наслідками.

Ви можете зловити зловмисне програмне забезпечення

Станом на 2025 рік, ситуація зі шкідливим ПЗ у безкоштовних VPN критично погіршилась. Нові дослідження показують, що 45% безкоштовних VPN для Android містять зловмисне програмне забезпечення. Це стрімке зростання порівняно з попередніми роками. І так, багато з цих безкоштовних VPN були високо оціненими програмами з мільйонами завантажень. Якщо ви безкоштовний користувач, ваші шанси підхопити вірус майже 50 на 50.

Кіберзлочинці активно використовують безкоштовні VPN як троянського коня для:

- Викрадення банківських даних

- Встановлення програм-вимагачів

- Створення ботнетів для DDoS-атак

- Майнінгу криптовалют на вашому пристрою

У 2024 році зафіксовано понад 25 мільйонів випадків зараження через безкоштовні VPN-додатки. Тож запитайте себе, що коштує дешевше: безпечна послуга VPN приблизно за 100 доларів на рік чи найняти фірму, яка займається відновленням у разі крадіжки особистих даних після того, як якийсь шахрай вкраде логін вашого банківського рахунку?

Але зловмисне програмне забезпечення — не єдиний спосіб заробити гроші, якщо ви використовуєте безкоштовну службу VPN. Є ще простіший спосіб.

Агресивна реклама та стеження

Агресивна рекламна практика з безкоштовного плану може вийти за межі того, що вас вразять кількома дратівливими спливаючими вікнами, і швидко перейти на небезпечну територію. Деякі мережі VPN пропускають трекери показу реклами через лазівки у функціях читання медіа-файлів у вашому браузері, які потім залишаються на вашому цифровому сліді.

Рекламна модель безкоштовних VPN у 2025 році стала ще агресивнішою. Сучасні безкоштовні VPN використовують:

- Поведінкове відстеження – аналізують всі ваші дії в мережі

- Профілювання користувачів – створюють детальні портрети для продажу рекламодавцям

- Ін’єкції реклами – вставляють рекламу безпосередньо в веб-сторінки

- Приховані трекери – встановлюють програми стеження, які працюють навіть після видалення VPN

Нещодавні дослідження показують, що тільки 12% безкоштовних VPN поважають вибір користувачів щодо відмови від відстеження. Решта просто ігнорують налаштування приватності.

HotSpot Shield VPN здобув болісну популярність через такі звинувачення в 2017 році, коли Федеральна торгова комісія подала скаргу (PDF) на порушення конфіденційності під час розміщення реклами. Дослідники Університету Карнегі-Меллона виявили, що компанія не тільки мала вбудований бекдор, який використовувався для таємного продажу даних стороннім рекламним мережам, але й використовувала п’ять різних бібліотек відстеження та фактично перенаправляла трафік користувачів на секретні сервери.

Коли ця історія виникла, материнська компанія HotSpot AnchorFree спростувала висновки дослідників в електронному листі до Ars Technica : «Ми ніколи не перенаправляємо трафік наших користувачів на будь-які сторонні ресурси замість веб-сайтів, які вони мали намір відвідати. Безкоштовна версія HotSpot Shield відкрито й чітко заявляє, що воно фінансується за рахунок реклами, однак ми не перехоплюємо трафік ні безкоштовною, ні преміум-версією наших рішень».

Відтоді AnchorFree пропонує щорічні звіти про прозорість , хоча їх цінність все ще залежить від читача. Однак нещодавно HotSpot Shield був одним із небагатьох програм VPN, які поважали відмову користувачів дозволити відстеження реклами. Згідно з дослідженням Top10VPN , проведеним у листопаді 2021 року, лише 15% безкоштовних програм VPN поважали вибір користувачів iOS, коли вони відмовлялися від добровільного відстеження реклами. Решта безкоштовних програм VPN, протестованих Top10VPN, просто ігнорували запити користувачів «Не відстежувати».

Навіть якщо можливе шахрайство з кредитною карткою не викликає занепокоєння, а спливаючі вікна та затримка реклами не обтяжують вас, ви вже маєте справу з іншою серйозною проблемою з безкоштовними VPN.

Критично низька швидкість та надійність

Однією з головних причин, чому люди встановлюють VPN, є доступ до своїх улюблених сайтів під час перебування в країнах, де вони блокуються на основі вашого місцезнаходження. Але який сенс отримувати доступ до геозаблокованого вмісту, за який ви заплатили, якщо безкоштовна служба VPN, якою ви користуєтеся, настільки повільна, що ви не можете його переглядати, незважаючи на хороше підключення до Інтернету?

Відомо, що деякі безкоштовні мережі VPN продають вашу пропускну здатність. Найвідомішим випадком цього був Hola VPN, який був спійманий у 2015 році на прихованій крадіжці пропускної здатності користувачів і продажі його будь-якій групі, яка хотіла розгорнути базу користувачів як ботнет.

Тоді генеральний директор Hola Офер Віленскі визнав, що вони були охоплені «спамером», але в подальшому захисті стверджував, що таке скорочення пропускної здатності є типовим для такого типу технології.

«Ми припустили, що, заявивши, що Hola є [одноранговою] мережею, було зрозуміло, що люди діляться своєю пропускною здатністю з мережею спільноти в обмін на безкоштовні послуги», — написав він.

Якщо використання ботнету недостатньо, щоб уповільнити роботу, безкоштовні сервіси VPN також зазвичай платять за меншу кількість серверів. Це означає, що ваш трафік зазвичай довше перекидається між віддаленими, переповненими серверами або навіть чекає в черзі за трафіком платних користувачів.

Крім того, стрімінгові сервіси (Netflix, Disney , Amazon Prime) регулярно блокують велику кількість IP-адрес, які вони ідентифікували як приналежні піратам, які намагаються отримати доступ до сервісу безкоштовно. Безкоштовні VPN не можуть дозволити собі інвестувати в довгий список свіжих IP-адрес для користувачів, як платна служба VPN.

Це означає, що ви навіть не зможете ввійти в сервіс потокового відео, за який ви заплатили, якщо ваш безкоштовний VPN використовує застарілу партію IP-адрес.

У 2025 році проблема швидкості безкоштовних VPN стала ще гострішою:

- Середня швидкість знизилась до 15-20% від номінальної швидкості інтернету

- Постійні розриви з’єднання через перевантажені сервери

- Штучні обмеження для стимулювання переходу на платні тарифи

- Черги на підключення в пікові години

Відсутність технічної підтримки та оновлень

Безкоштовні VPN зазвичай не надають:

- Регулярних оновлень безпеки

- Технічної підтримки при проблемах

- Захисту від нових видів кіберзагроз

- Сумісності з новими операційними системами

Платні варіанти постійно покращуються

Хороша новина полягає в тому, що на ринку є багато надійних VPN, які пропонують низку функцій залежно від ваших потреб і бюджету. Вони постійно вдосконалюють сервіс та регулярно випускають оновлення безпеки. Ви можете скористатися безкоштовним пробним періодом аби обрати VPN, який підходить якнайкраще саме для ваших потреб.

Надійні платні VPN-сервіси пропонують:

- Військовий рівень шифрування (AES-256)

- Політику “no-logs” з незалежним аудитом

- Високі швидкості без штучних обмежень

- 24/7 технічну підтримку

- Стабільний доступ до стрімінгових сервісів

- Захист від витоків DNS та WebRTC

- Kill Switch для максимальної безпеки

Якщо вам потрібна підготовка, перш ніж вирішити, на яку послугу скинути гроші, перегляньте наші матеріали за тегом VPN, це допоможе вам зрозуміти основи VPN і на що звернути увагу, вибираючи службу VPN.

Запис 6 причин, чому ніколи не варто використовувати безкоштовний VPN спершу з'явиться на CyberCalm.

Кібербезпека простою мовою. Корисні поради, які допоможуть вам почуватися безпечно в мережі.