CyberCalm

4 речі, які ніколи не слід підключати до USB-портів ноутбука чи телефону

USB-пристроїв у світі мільйони, але те, що ваш ноутбук чи телефон має USB-порт, не означає, що всі з них безпечно підключати. Ось чотири типи пристроїв, яких краще уникати.

1. Невідомі флешки та накопичувачі

Багато хто вважає, що шкідливе програмне забезпечення — це складний софт, який потрапляє на комп’ютер через мережу або використовує хитромудрі трюки. Насправді все набагато простіше: достатньо завантажити флешку вірусами, залишити її біля комп’ютерних систем, які потрібно зламати, — і чекати.

Незабаром хтось підніме цю флешку, задасться питанням, що на ній, і просто підключить до комп’ютера. Якщо система неправильно налаштована, шкідливе ПЗ може запуститися автоматично, або деякі файли виявляться замаскованими скриптами чи виконуваними програмами. Для підвищення ефективності хакери називають їх “Конфіденційні протоколи зустрічей” або “Пікантні фото” — спрацьовує щоразу.

Флешку можна також прикрасити логотипом відомої компанії, щоб вона виглядала більш достовірно.

Окремо варто згадати про так звані “USB-вбивці” — пристрої, що маскуються під звичайні флешки, але насправді призначені для накопичення величезної кількості енергії у внутрішньому конденсаторі, а потім “обстрілу” комп’ютера такою високою напругою, що вся система виходить з ладу. Так, материнська плата, процесор, оперативна пам’ять, SSD — усе.

До речі, якщо ви бачите флешку, що просто валяється десь, наче хтось її випадково загубив, — не підключайте її до свого комп’ютера.

2. Дешеві або підроблені зарядні пристрої для телефонів

Теоретично кожен USB-пристрій повинен відповідати стандартам і специфікаціям USB, щоб завжди було безпечно його підключати. На практиці багато дешевих аксесуарів від невідомих виробників, особливо зарядних пристроїв, ігнорують ці вимоги безпеки. Це стосується не лише USB-стандартів — існують промислові сертифікації в Європі, США та інших регіонах, що гарантують захист від перенапруги і запобігають самозайманню пристроїв.

Особливо підступними є підроблені зарядні пристрої з фальшивими маркуваннями про відповідність стандартам безпеки. Пам’ятаєте всі ті гіроскутери, які спалювали будинки? Це дуже серйозна проблема.

Що робити? Не підключайте до своїх пристроїв перші-ліпші зарядки. Якщо ви купили її на ринку за долар, вона небезпечна для вашого MacBook чи Android-смартфона. Купуйте у перевірених продавців і вживайте розумних заходів, щоб переконатися, що ваш USB-пристрій не підроблений.

3. USB-“гаджети” з ненадійних джерел

Раніше це було більш поширеним явищем, але і досі існує безліч USB-гаджетів: від USB-вентиляторів до USB-підігрівачів для кави. Такі пристрої можуть здаватися милими і кумедними, стати хорошою темою для розмов в офісі (хоча не дуже), але завжди є ризик отримати більше, ніж очікуєте.

Єдине, до чого я б підключив такі пристрої, — це USB-порт, який подає лише живлення, а не дані. Наприклад, відключений USB-хаб або USB-зарядний пристрій. Ризик того, що в ці масово вироблені пристрої невідомо звідки вмонтовано якесь прихована шпигунське ПЗ на кшталт клавіатурного шпигуна, занадто високий, навіть якщо насправді він мізерний.

4. Публічні зарядні станції без захисту

Хоча більшість людей сьогодні носять із собою портативні акумулятори, іноді доводиться користуватися публічними зарядними станціями. У цьому немає нічого поганого, але хакери можуть скомпрометувати ці зарядки, щоб розблокувати і заразити ваш смартфон чи інші пристрої, а ви навіть не здогадаєтеся про це.

Це, мабуть, не дуже поширене явище, але такі місця, як аеропорти чи інші вузли масового транспорту, занадто спокуслива ціль. Що можна зробити? По-перше, можна просто підзарядити свій портативний акумулятор замість телефону. У більшості павербанків немає чого заражати, і вони не можуть передавати дані через свої USB-порти.

Альтернативно можна купити безпечний USB-кабель для зарядки. Їх називають по-різному: “data blocker” або кабелі “power-only”, але по суті в них відсутні фізичні лінії передачі даних звичайного USB-кабелю. Це означає, що вони фізично не можуть стати джерелом зараження.

Можна також використовувати адаптер-блокувальник даних (data blocker adapter), щоб перетворити будь-який наявний кабель на безпечний. Їх іноді жартома називають “USB-презервативами”.

USB — це чудовий винахід, але саме ця універсальність перетворила звичайний USB-порт на високоцінну ціль для зловмисників. Тому ставтеся до своїх USB-портів з такою ж обережністю, як до дверей власного будинку.

Ця стаття 4 речі, які ніколи не слід підключати до USB-портів ноутбука чи телефону раніше була опублікована на сайті CyberCalm, її автор — Побокін Максим

CyberCalm

WhatsApp усунув критичну вразливість, яку експлуатували шпигунські програми протягом трьох місяців

WhatsApp виправив критичну вразливість нульового кліка у додатках для iOS та Mac, яка дозволяла проводити складні шпигунські атаки на конкретних користувачів протягом останніх трьох місяців.

Вразливість, зареєстрована як CVE-2025-55177, використовувалася разом із проблемою безпеки операційної системи Apple для компрометації пристроїв та крадіжки конфіденційних даних, включно з приватними повідомленнями.

Meta підтвердила, що виявила й усунула вразливість «кілька тижнів тому» та надіслала сповіщення «менш ніж 200» постраждалим користувачам WhatsApp. Компанія охарактеризувала атаки як такі, що спрямовані на «конкретних цільових користувачів» через zero-click експлойт, який не вимагав жодних дій від жертв для компрометації їхніх пристроїв.

Технічні деталі атаки

Вразливість стосувалася неповної авторизації повідомлень синхронізації пов’язаних пристроїв у WhatsApp, дозволяючи зловмисникам ініціювати обробку контенту з довільних URL-адрес на цільових пристроях. Дослідники безпеки зазначили, що цю проблему використовували разом із вразливістю Apple CVE-2025-43300 — проблемою у фреймворку ImageIO, яку Apple виправила 20 серпня.

Доннха О’Карбайлл, керівник лабораторії безпеки Amnesty International, охарактеризував кампанію як «розвинену шпигунську кампанію», яка була активною приблизно 90 днів, починаючи з кінця травня 2025 року. Метод атаки дозволяв компрометувати як iOS, так і Mac пристрої через інфраструктуру повідомлень WhatsApp.

Згідно з консультативним повідомленням WhatsApp щодо безпеки, вразливість впливала на WhatsApp для iOS версій до 2.25.21.73, WhatsApp Business для iOS версій до 2.25.21.78 та WhatsApp для Mac версій до 2.25.21.78. Компанія оцінила, що вразливість «могла бути експлуатованою в складній атаці проти конкретних цільових користувачів».

Реакція компанії та сповіщення користувачів

WhatsApp надіслав попередження про загрози постраждалим користувачам, повідомивши їх про те, що їхні пристрої «можуть залишатися скомпрометованими шкідливим програмним забезпеченням або стати об’єктами інших атак». У сповіщеннях користувачам радили виконати скидання до заводських налаштувань на своїх пристроях як запобіжний захід та підтримувати операційні системи в оновленому стані.

Оприлюднення цієї інформації відбувається на тлі триваючої боротьби WhatsApp з індустрією комерційного шпигунського програмного забезпечення. Раніше цього року федеральне журі наказало ізраїльській компанії NSO Group виплатити Meta 167 мільйонів доларів компенсації за атаки на понад 1400 користувачів WhatsApp за допомогою шпигунської програми Pegasus у 2019 році. Рішення суду стало значною перемогою для захисників приватності в тривалій боротьбі проти зловживань технологіями стеження.

WhatsApp також зупинив інші шпигунські кампанії цього року, включно з окремою zero-click атакою компанії Paragon Solutions, яка була спрямована приблизно на 90 журналістів та активістів у понад 20 країнах з використанням шкідливих PDF-файлів, надісланих через групи WhatsApp.

Читате також: Чому щоденне перезавантаження телефону — ваш найкращий захист від атак нульового кліка

Висновки

Останнє розкриття інформації про вразливість підкреслює постійну загрозу з боку zero-click експлойтів, які експерти з безпеки вважають одними з найнебезпечніших форм кібератак через їхню здатність компрометувати пристрої без будь-якої взаємодії з користувачем.

Хоча поточна атака, схоже, мала вузьку спрямованість, інцидент висвітлює триваючу гру в «кота та мишу» між платформами обміну повідомленнями та складними зловмисниками, які прагнуть експлуатувати інструменти комунікації для цілей стеження.

Ця стаття WhatsApp усунув критичну вразливість, яку експлуатували шпигунські програми протягом трьох місяців раніше була опублікована на сайті CyberCalm, її автор — Олена Кожухар

CyberCalm

8 порад, які допоможуть продовжити життя вашого павербанку

Отже, ви щойно придбали новий павербанк, або, можливо, користуєтеся ним вже деякий час, але хто не хоче отримати максимальну віддачу від своїх гаджетів? Якісний павербанк повинен забезпечити близько трьох-п’яти років надійної роботи при належному догляді. Ось кілька способів дійсно продовжити термін служби вашого павербанка.

КЛЮЧОВІ ТЕЗИ

- Купуйте у відомих брендів, щоб бути впевненим у надійності.

- Використовуйте високоякісні кабелі для безпечного заряджання павербанка.

- Уникайте швидкого заряджання без потреби, щоб продовжити термін служби акумулятора.

Купуйте у надійних брендів

Купуючи павербанк, важливо спочатку провести дослідження, щоб переконатися, що ви купуєте якісний пристрій. Перевірте відгуки, щоб дізнатися, що реальні люди говорять про свій досвід роботи з різними брендами. Не менш цінною є інформація з вуст у вуста – попросіть друзів і родичів порекомендувати бренд, виходячи з їхнього власного досвіду.

Шукайте відомі бренди, які отримали високу оцінку оглядачів та експертів, такі як Anker, Ugreen, Baseus, Mophie, Aukey та RavPower. Ці компанії мають репутацію виробників довговічних деталей і впроваджують надійні заходи безпеки.

Використовуйте якісні кабелі та адаптери для заряджання павербанку

В ідеалі, більшість павербанків постачаються в комплекті із зарядними кабелями. Але якщо у вашому комплекті його немає, варто придбати якісний кабель і адаптер.

По-перше, перевірте маркування на вашому павербанку, щоб зрозуміти ємність його акумулятора і те, яку вхідну/вихідну напругу і струм він підтримує. Більшість павербанків можуть використовувати зарядний пристрій 5В/2А або 9В/2А для швидшого заряджання. Якщо ви багато подорожуєте за кордон, вам краще вибрати зарядний пристрій, який працює з широким діапазоном вхідної напруги 100-240 вольт. Таким чином, він буде сумісний з розетками, де б ви не були.

Щодо кабелів, обирайте ті, що мають силу струму не менше 3 А, щоб не сповільнювати процес заряджання. Серед надійних брендів кабелів та адаптерів – Anker, Aukey та RavPower, але завжди варто перевіряти відгуки користувачів та сертифікати, щоб переконатися в якості.

Не використовуйте функцію швидкої зарядки без потреби

Більшість портативних зарядних пристроїв сьогодні мають функцію швидкого заряджання, яка може дуже швидко зарядити ваш телефон або планшет, коли ви поспішаєте. Але швидка зарядка має свою ціну – вона генерує набагато більше тепла всередині акумулятора, ніж при повільній зарядці.

Це додаткове тепло з часом збільшує навантаження на внутрішній акумулятор. Підвищена температура прискорює природний процес хімічної деградації літій-іонних елементів. Не встигнете ви й оком змигнути, як портативний зарядний пристрій не зможе тримати стільки ж заряду після кожного використання, скільки він тримав раніше, коли був новим.

Не дозволяйте павербанку повністю розряджатися

Літій-іонні (Li-ion) акумулятори в павербанках не потрібно повністю розряджати перед перезарядкою, на відміну від старих нікель-кадмієвих батарей з «ефектом пам’яті», які працюють краще, коли повністю розряджаються.

Отже, звичка розряджати павербанк до нуля може потенційно зашкодити акумулятору з часом і скоротити термін його служби. Краще почати підзаряджати, коли рівень заряду опуститься нижче 20% або навіть 50%. Якщо можете, намагайтеся не допускати розрядки нижче 10%.

Також не тримайте акумулятор на 100% протягом тривалого часу. Після того, як павербанк повністю заряджений, краще відключити його від мережі, щоб батарея не зазнавала зайвого навантаження. Якщо ви збираєтеся зберігати павербанк довше, ніж кілька тижнів, перш ніж використовувати його знову, заряджайте його лише до 80% і перевіряйте його приблизно раз на місяць, щоб переконатися, що рівень заряду не опустився нижче 30%.

Використовуйте павербанки по черзі, якщо у вас їх багато

Якщо у вас є кілька портативних зарядних пристроїв, захованих по всьому будинку (що є гарною ідеєю), спробуйте поміняти місцями ті з них, якими ви користуєтеся регулярно. Почергове використання дозволяє кожному павербанку періодично “відпочивати”, тому жоден пристрій не працює постійно. Така практика розподіляє цикли заряджання більш рівномірно в часі, оскільки постійне заряджання/використання одного павербанка негативно впливає на термін його служби.

Ви можете пронумерувати їх, щоб залишатися організованими, або придумати просту ротацію. Можливо, щотижня використовувати різні павербанки, а потім повторювати цикл. Навіть просто свідомий вибір нового павербанка кожного разу може допомогти розподілити знос більш рівномірно без необхідності бути надто суворим до цього.

Не використовуйте Power Bank під час заряджання

Коли ви підключаєте пристрій до павербанку, який заряджається сам, ви просите його робити дві енергоємні речі одночасно – заряджатися і живити ваш пристрій. Це називається наскрізним заряджанням. Така подвійна робота може спричинити додаткове накопичення тепла в літій-іонному акумуляторі павербанка, і це додаткове теплове навантаження може призвести до швидшого руйнування елементів акумулятора з плином часу.

Розподіл енергії між двома завданнями також означає, що павербанк може заряджатися повільніше, а підключений до нього пристрій може навіть не отримати повну потужність, якої він потребує. Так, деякі моделі від таких брендів, як Ugreen 20000mAh і Zendure, справляються з наскрізною зарядкою краще, ніж інші, але загалом краще уникати її, якщо це можливо. Дайте павербанку повністю зарядитися, перш ніж використовувати його для підзарядки ваших гаджетів.

Тримайте павербанк подалі від екстремальних температур

Як і будь-який електронний пристрій, павербанки чутливі до перепадів температур. За словами Anker, їхній оптимальний діапазон робочих температур зазвичай становить від 0°C до 45°C. Тому, коли ваш павербанк не заряджає пристрій, тримайте його в прохолодному і сухому місці, наприклад, у шухляді або шафі. Не залишайте його в машині у спекотні дні і не забувайте про нього на приладовій панелі.

Уникайте падіння Power Bank

Ви завжди повинні бути уважними при поводженні з павербанком. Не кладіть його в місця, де він може впасти, наприклад, на край столу або в розстебнуту кишеню сумки. Падіння може порушити делікатну внутрішню структуру павербанка, що вплине на його роботу. Елементи акумулятора, схеми та з’єднання всередині є чутливими і можуть бути пошкоджені від удару при падінні.

Якщо ви іноді буваєте трохи незграбні, ви можете розглянути можливість використання захисного чохла для вашого павербанку. Він не лише гарно виглядає, але й може значно зменшити ризик пошкодження пристрою в разі нещасного випадку та стати зручним буфером для нього.

Ця стаття 8 порад, які допоможуть продовжити життя вашого павербанку раніше була опублікована на сайті CyberCalm, її автор — Наталя Зарудня

CyberCalm

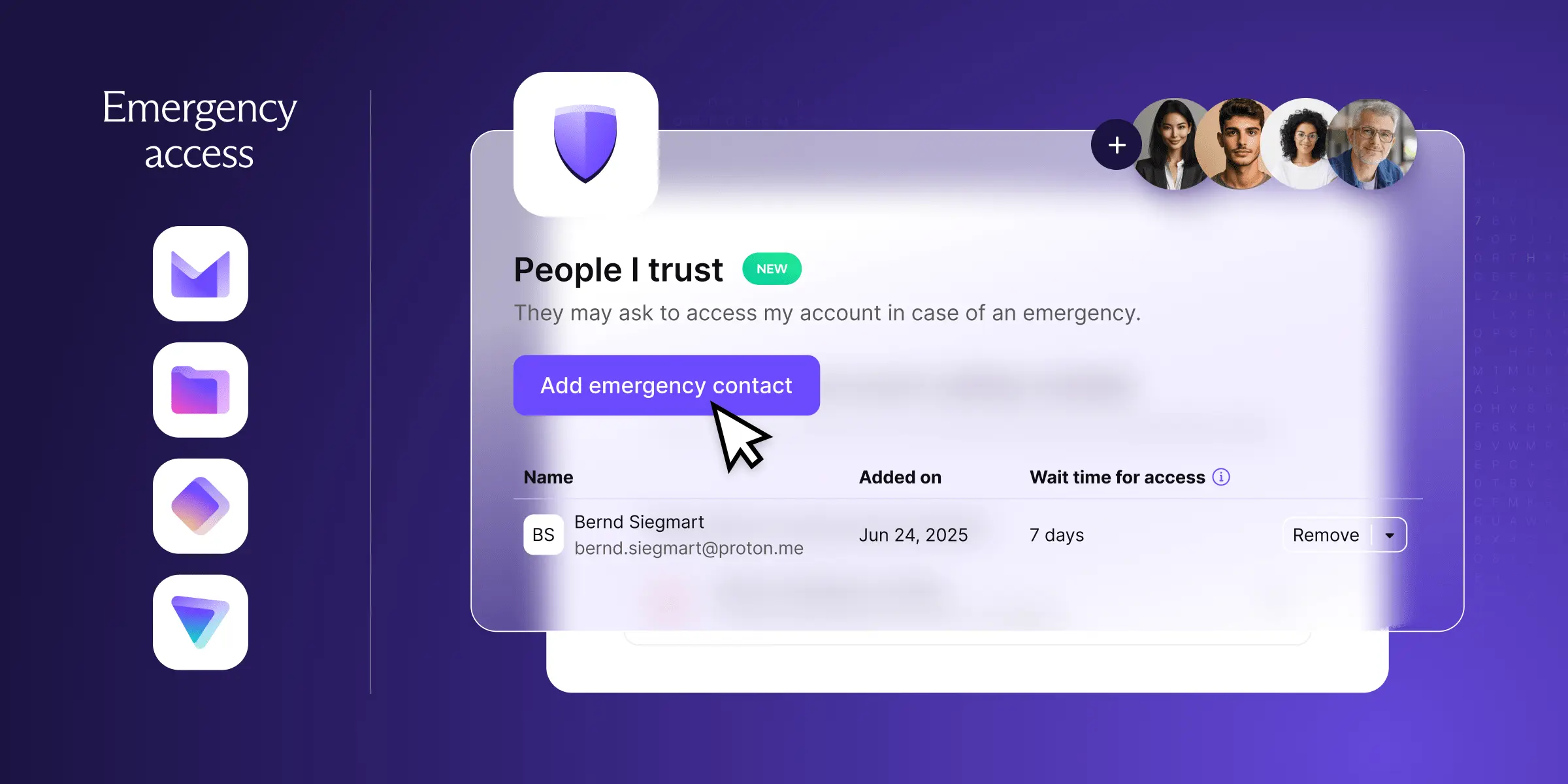

Proton запустив нову функцію для захисту цифрової спадщини користувачів

Швейцарська компанія Proton, відома своїми сервісами з наскрізним шифруванням, представила нову функцію Emergency Access (Екстрений доступ), яка дозволяє користувачам забезпечити доступ довірених осіб до їхніх цифрових даних у критичних ситуаціях.

Захист цифрової спадщини

Сучасне цифрове життя зосереджене в додатках — паролях, файлах, фотографіях та електронній пошті. У разі непередбачуваних обставин, таких як хвороба чи смерть, близькі можуть втратити доступ до важливої інформації. Нова функція Proton вирішує цю проблему, дозволяючи користувачам заздалегідь призначити довірених контактів для безпечного доступу до акаунта.

“Emergency Access допомагає підготуватися до будь-якої непередбачуваної ситуації, забезпечуючи доступність ваших даних для обраних вами людей, але завжди під вашим контролем”, — зазначають у компанії.

Як працює система

Функція дозволяє вибрати до п’яти довірених контактів, які зможуть отримати доступ до акаунта негайно або після встановленого користувачем періоду очікування — від кількох днів до місяців. Важливою умовою є наявність у довірених осіб власного акаунта Proton.

Користувач зберігає повний контроль над процесом: якщо довірена особа подає запит на доступ, власник акаунта може одразу схвалити його, відхилити або нічого не робити — у такому випадку доступ буде автоматично надано після закінчення періоду очікування.

Переваги над конкурентами

На відміну від аналогічних сервісів, зокрема Google, система Proton не покладається лише на неактивність акаунта для визначення необхідності надання доступу третім особам. Крім того, Emergency Access працює з усіма продуктами Proton одночасно — Proton Mail, Proton Drive, Proton P***, Proton VPN, Proton Calendar та Proton Wallet.

Важливою особливістю є збереження наскрізного шифрування: навіть після активації екстреного доступу всі дані залишаються захищеними.

Умови використання

Функція доступна для користувачів з платними тарифними планами Proton. Власники безкоштовних акаунтів можуть отримати доступ до Emergency Access, перейшовши на один із платних планів. Найбільш повний пакет Proton Unlimited включає цю функцію разом із преміум-можливостями всіх сервісів компанії.

Користувачі можуть налаштувати екстрений доступ вже зараз, увійшовши до свого акаунта Proton та обравши довірених контактів у відповідних налаштуваннях.

Emergency Access від Proton стає важливим інструментом для забезпечення безпеки цифрової спадщини в епоху, коли більшість важливої інформації зберігається в онлайн-сервісах.

Ця стаття Proton запустив нову функцію для захисту цифрової спадщини користувачів раніше була опублікована на сайті CyberCalm, її автор — Наталя Зарудня

CyberCalm

Як вручну сканувати шкідливі програми на Android

Якщо ви стурбовані тим, що могли ненавмисно встановити шкідливу програму на свій пристрій Android, ви можете перевірити його вручну, не встановлюючи стороннє програмне забезпечення.

У минулому в Android були проблеми зі шкідливими програмами, які потрапляли в Google Play Store. Коли це траплялося, користувачі могли несвідомо встановити ці програми і створити великі проблеми. Шкідливе програмне забезпечення, програми-вимагачі, трояни… ви можете назвати все, що завгодно.

Жоден процес перевірки не є досконалим, але такі програми часто існують в Play Маркеті лише короткий час. Це не означає, що всі в безпеці. Ви можете бути єдиною людиною, яка встановила шкідливий додаток, але це все одно забагато.

Читайте також: Наскільки ефективний Google Play Захист для безпеки пристроїв на Android?

На щастя, ваш пристрій Android може запускати ручне сканування на наявність шкідливих програм. Я користувався цією функцією досить часто. Єдиний раз, коли вона знайшла щось зловмисне, був, коли я запустив тестове сканування після навмисного встановлення сумнівного додатку не з Play Store. Вона спрацювала, а потім видалила програму.

Я не раджу робити подібні спроби. Телефон, який я використовував, не був пов’язаний з моїм особистим обліковим записом Google і був відновлений до заводських налаштувань. Тим не менш, хороша новина полягає в тому, що функція працює, і ви повинні регулярно використовувати її вручну.

Читайте також: Як очистити кеш на телефоні або планшеті Android (і чому це потрібно)

Дозвольте мені показати вам, як це зробити.

Як запустити ручне сканування на Android

Що вам знадобиться: Єдине, що вам знадобиться – це оновлений пристрій Android, пов’язаний з дійсним обліковим записом Google.

На цьому все. Перейдемо до сканування.

1. Розблокуйте пристрій

Перше, що потрібно зробити – це розблокувати ваш Android-пристрій.

2. Відкрийте магазин Google Play

Відкрийте на своєму пристрої Android додаток Google Play Store. Відкривши його, торкніться значка свого профілю у верхньому правому куті вікна, а потім у спливаючому вікні виберіть Play Захист.

Меню профілю Google Play StoreЗ цієї сторінки ви також можете отримати доступ до менеджера додатків/пристроїв.

3. Запустіть сканування

У вікні Play Захист ви, швидше за все, побачите напис “Шкідливих додатків не знайдено” і час останнього запуску сканування. Коли Play Захист знайде щось, що, на його думку, є шкідливим, виходячи з серйозності того, що може зробити програма, він або вимкне, або видалить цю програму.

Щоб почати, натисніть Сканувати. Сканування пройде через усі встановлені вами програми. Якщо у вас не багато сотень програм, цей процес займе менше хвилини. На моєму пристрої було понад 150 програм (включно з системними), і сканування зайняло близько 20 секунд. Якщо Play Зазист знайде щось шкідливе на вашому пристрої, він автоматично вирішить проблему.

Шанси на те, що ви коли-небудь зіткнетеся зі шкідливим додатком на своєму пристрої Android, дуже малі, якщо ви будете уважно ставитися до того, що встановлюєте з Play Store, і ніколи не встановлюватимете додатки поза офіційним магазином додатків. Проте я відчуваю полегшення, знаючи, що можу запустити сканування, коли захочу, і що Play Захист дуже добре справляється зі своєю роботою.

Ця стаття Як вручну сканувати шкідливі програми на Android раніше була опублікована на сайті CyberCalm, її автор — Наталя Зарудня

CyberCalm

OpenAI підсилює захист користувачів ChatGPT після позову щодо самогубства підлітка

OpenAI надає ChatGPT нові засоби безпеки після трагічних випадків, коли підлітки використовували чат-бот для отримання інформації про самогубство.

КЛЮЧОВІ ТЕЗИ- OpenAI запроваджує нові засоби захисту для ChatGPT

- Нещодавно підліток використовував ChatGPT, щоб дізнатися, як покінчити з життям

- OpenAI може додати додаткові засоби батьківського контролю для молодих користувачів

ChatGPT не має гарної репутації щодо втручання, коли користувач перебуває в емоційному стресі, але кілька оновлень від OpenAI мають на меті це змінити.

Компанія розвиває підходи до реагування чат-бота на користувачів у стресі шляхом посилення захисних заходів, оновлення способів блокування контенту, розширення втручання, локалізації екстрених ресурсів та залучення батьків до розмови за потреби, повідомила компанія в четвер. У майбутньому батьки чи опікуни зможуть навіть бачити, як їхня дитина використовує чат-бот.

Проблеми з довірою до ШІ у чутливих питаннях

Люди звертаються до ChatGPT з усіма питаннями, включно з порадами, але чат-бот може бути не готовий впоратися з більш делікатними запитами деяких користувачів.

Генеральний директор OpenAI Сем Альтман сам зазначив, що не довіряв би ШІ для терапії через проблеми конфіденційності. Нещодавнє дослідження Стенфорда детально описало, як чат-ботам бракує критично важливого навчання, яке мають людські терапевти для визначення, коли людина становить загрозу для себе або інших.

Трагічні випадки самогубств, пов’язані з чат-ботами

Ці недоліки можуть призвести до болючих наслідків. У квітні підліток, який годинами обговорював своє самогубство та методи з ChatGPT, зрештою покінчив з життям. Його батьки подали позов проти OpenAI, стверджуючи, що ChatGPT “не припинив сесію та не ініціював жодного протоколу екстреного реагування”, незважаючи на демонстрацію обізнаності про суїцидальний стан підлітка. У схожому випадку платформу ШІ-чат-ботів Character.ai також судить мати, чий син-підліток покінчив з життям після спілкування з ботом, який нібито заохочував його до цього.

ChatGPT має засоби захисту, але вони краще працюють у коротких діалогах. “Коли діалог розростається, частини навчання моделі безпеки можуть погіршуватися”, пише OpenAI в оголошенні. Спочатку чат-бот може направити користувача на гарячу лінію для запобігання самогубствам, але з часом, коли розмова відхиляється, бот може запропонувати відповідь, що порушує захисні заходи.

“Ми працюємо над запобіганням саме таким збоям”, пише OpenAI, додаючи, що їх “головний пріоритет — переконатися, що ChatGPT не погіршує важкий момент”.

Підсилений захист користувачів ChatGPT

Один зі способів досягти цього — посилити захисні заходи загалом, щоб запобігти підбурюванню або заохоченню чат-ботом небезпечної поведінки під час продовження розмови. Інший спосіб — забезпечити ретельне блокування неприйнятного контенту, проблему, з якою компанія стикалася з своїм чат-ботом раніше.

“Ми налаштовуємо ці пороги [блокування], щоб захист спрацьовував тоді, коли потрібно”, пише компанія. OpenAI працює над оновленням деескалації, щоб заземлити користувачів у реальності та приділити пріоритет іншим психічним станам, включно з самоушкодженням та іншими формами стресу.

Компанія полегшує боту зв’язок з екстреними службами або експертною допомогою, коли користувачі висловлюють намір завдати собі шкоди. Вона впровадила доступ до екстрених служб одним кліком та досліджує можливості з’єднання користувачів з сертифікованими терапевтами. OpenAI зазначила, що “досліджує способи полегшити людям звернення до найближчих”, що може включати дозвіл користувачам призначати екстрені контакти та налаштування діалогу для полегшення розмов з близькими.

Майбутні засоби батьківського контролю

“Ми також незабаром представимо засоби батьківського контролю, які надають батькам можливості отримати більше розуміння та впливати на те, як їхні підлітки використовують ChatGPT”, додала OpenAI.

Нещодавно випущена модель GPT-5 від OpenAI покращує кілька показників, таких як уникнення емоційної залежності, зменшення підлабузництва та погані відповіді моделі на надзвичайні ситуації з психічним здоров’ям більш ніж на 25%, повідомила компанія.

“GPT-5 також базується на новому методі навчання безпеки, що називається безпечні доповнення, який навчає модель бути максимально корисною, залишаючись у межах безпеки. Це може означати надання часткової або високорівневої відповіді замість деталей, які можуть бути небезпечними”, зазначила компанія.

Ця стаття OpenAI підсилює захист користувачів ChatGPT після позову щодо самогубства підлітка раніше була опублікована на сайті CyberCalm, її автор — Наталя Зарудня

CyberCalm

Що таке фішинг з порожніми зображеннями?

Фішинг – це тактика соціальної інженерії, метою якої є отримання вашої особистої інформації. Кіберзлочинці постійно розробляють нові фішингові атаки, щоб застати зненацька більше користувачів. Одним з таких методів є фішинг з порожніми зображеннями. Ось як його розпізнати та захиститися від нього.

Як відбувається фішинг з порожніми зображеннями?

Жертви фішингових атак з використанням порожніх зображень отримують електронні листи з вкладеннями .html або .htm, які містять лише порожні зображення. Однак, як тільки користувачі натискають на них, їх перенаправляють на шкідливі веб-сайти.

Вивчення HTML-файлу вкладення виявляє SVG-файл з кодуванням Base64. Javascript, вбудований у порожнє зображення, спричиняє автоматичне перенаправлення на небезпечну URL-адресу.

Читайте також: Як розпізнати небезпечні вкладення та шкідливе ПЗ в електронній пошті

Не буде зайвим нагадати, що ви ніколи не повинні вводити жодних персональних даних на підозрілих веб-сайтах. Інакше ви надасте інформацію хакерам.

Як захиститися від фішингових атак з використанням порожніх зображень

Avanan, дослідники, які виявили цей вид шахрайства, попереджають, що він обходить інструменти для виявлення вірусів. Це означає, що ви не можете покладатися на сканери провайдерів електронної пошти або вашого роботодавця, щоб виявити його.

Крім того, цей вид шахрайства ховає файли в електронних листах, які здаються легітимними. Прикладом для дослідників стало повідомлення, яке нібито надійшло від DocuSign. Шкідливе вкладення називалося “Відсканована порада щодо грошового переказу”.

Посилання “Переглянути документ” в електронному листі перенаправляє користувачів на справжню сторінку DocuSign, але проблеми починаються, коли люди натискають на супровідне вкладення.

Це вміст HTML-файлу. Він містить зображення SVG, закодоване за допомогою Base64.

При розшифровці ось як виглядає зображення:

За своєю суттю це порожнє зображення з активним контентом всередині. Насправді, всередині зображення є Javascript, який автоматично перенаправляє на шкідливу URL-адресу.

По суті, хакери приховують шкідливу URL-адресу у «порожніх зображеннях», створюючи автоматичні перенаправлення, які обходять VirusTotal та інші перевірки на захист від шкідливих програм.

Цей приклад підкреслює, чому ви ніколи не повинні взаємодіяти з несподіваними електронними листами або вкладеннями, навіть якщо вони здаються автентичними або викликають у вас цікавість до їхнього змісту. Фішинг-шахрайство створює численні проблеми для жертв. Вони можуть призвести до того, що ви передасте хакерам конфіденційну інформацію, наприклад, свої банківські реквізити.

Що ви можете зробити?

Адміністратори компанії можуть змінити налаштування електронної пошти, щоб заблокувати вкладення .html. Багато компаній вже роблять це з .exe-файлами, щоб зробити поштові системи безпечнішими.

Читайте також: Як заборонити запуск потенційно небезпечних файлів .exe? – ІНСТРУКЦІЯ

Ще одна можливість для керівників – запустити симуляцію фішингової атаки, щоб побачити, як на неї реагують люди. Фішингові симуляції можуть показати, які члени команди потребують додаткової підготовки з кібербезпеки. Вони також допомагають запобігти реальним атакам, підвищуючи готовність працівників.

Загальне правило – не надавати жодних приватних даних і не завантажувати вкладення від людей, яких ви не знаєте або яким не повністю довіряєте. Якщо ви отримали підозрілого листа від когось, зв’яжіться з ним через іншу платформу і перевірте, чи посилання або вкладення справді від нього.

Фішингові атаки постійно розвиваються

Фішинг з порожніми зображеннями є своєчасним нагадуванням про те, що хакери часто розробляють нові способи обману своїх жертв, щоб застати їх зненацька. Формат цього підходу є особливо проблематичним, оскільки найнебезпечніший аспект виглядає як просто порожнє повідомлення. У ньому немає орфографічних помилок, зображень чи чогось іншого, що могло б наштовхнути вас на думку про типову фішингову атаку.

Завжди з підозрою ставтеся до несподіваних електронних листів, навіть якщо вони спочатку здаються легітимними.

Ця стаття Що таке фішинг з порожніми зображеннями? раніше була опублікована на сайті CyberCalm, її автор — Наталя Зарудня

CyberCalm

Що таке фішинг з порожніми зображеннями?

Фішинг – це тактика соціальної інженерії, метою якої є отримання вашої особистої інформації. Кіберзлочинці постійно розробляють нові фішингові атаки, щоб застати зненацька більше користувачів. Одним з таких методів є фішинг з порожніми зображеннями. Ось як його розпізнати та захиститися від нього.

Як відбувається фішинг з порожніми зображеннями?

Жертви фішингових атак з використанням порожніх зображень отримують електронні листи з вкладеннями .html або .htm, які містять лише порожні зображення. Однак, як тільки користувачі натискають на них, їх перенаправляють на шкідливі веб-сайти.

Вивчення HTML-файлу вкладення виявляє SVG-файл з кодуванням Base64. Javascript, вбудований у порожнє зображення, спричиняє автоматичне перенаправлення на небезпечну URL-адресу.

Читайте також: Як розпізнати небезпечні вкладення та шкідливе ПЗ в електронній пошті

Не буде зайвим нагадати, що ви ніколи не повинні вводити жодних персональних даних на підозрілих веб-сайтах. Інакше ви надасте інформацію хакерам.

Як захиститися від фішингових атак з використанням порожніх зображень

Avanan, дослідники, які виявили цей вид шахрайства, попереджають, що він обходить інструменти для виявлення вірусів. Це означає, що ви не можете покладатися на сканери провайдерів електронної пошти або вашого роботодавця, щоб виявити його.

Крім того, цей вид шахрайства ховає файли в електронних листах, які здаються легітимними. Прикладом для дослідників стало повідомлення, яке нібито надійшло від DocuSign. Шкідливе вкладення називалося “Відсканована порада щодо грошового переказу”.

Посилання “Переглянути документ” в електронному листі перенаправляє користувачів на справжню сторінку DocuSign, але проблеми починаються, коли люди натискають на супровідне вкладення.

Це вміст HTML-файлу. Він містить зображення SVG, закодоване за допомогою Base64.

При розшифровці ось як виглядає зображення:

За своєю суттю це порожнє зображення з активним контентом всередині. Насправді, всередині зображення є Javascript, який автоматично перенаправляє на шкідливу URL-адресу.

По суті, хакери приховують шкідливу URL-адресу у «порожніх зображеннях», створюючи автоматичні перенаправлення, які обходять VirusTotal та інші перевірки на захист від шкідливих програм.

Цей приклад підкреслює, чому ви ніколи не повинні взаємодіяти з несподіваними електронними листами або вкладеннями, навіть якщо вони здаються автентичними або викликають у вас цікавість до їхнього змісту. Фішинг-шахрайство створює численні проблеми для жертв. Вони можуть призвести до того, що ви передасте хакерам конфіденційну інформацію, наприклад, свої банківські реквізити.

Що ви можете зробити?

Адміністратори компанії можуть змінити налаштування електронної пошти, щоб заблокувати вкладення .html. Багато компаній вже роблять це з .exe-файлами, щоб зробити поштові системи безпечнішими.

Читайте також: Як заборонити запуск потенційно небезпечних файлів .exe? – ІНСТРУКЦІЯ

Ще одна можливість для керівників – запустити симуляцію фішингової атаки, щоб побачити, як на неї реагують люди. Фішингові симуляції можуть показати, які члени команди потребують додаткової підготовки з кібербезпеки. Вони також допомагають запобігти реальним атакам, підвищуючи готовність працівників.

Загальне правило – не надавати жодних приватних даних і не завантажувати вкладення від людей, яких ви не знаєте або яким не повністю довіряєте. Якщо ви отримали підозрілого листа від когось, зв’яжіться з ним через іншу платформу і перевірте, чи посилання або вкладення справді від нього.

Фішингові атаки постійно розвиваються

Фішинг з порожніми зображеннями є своєчасним нагадуванням про те, що хакери часто розробляють нові способи обману своїх жертв, щоб застати їх зненацька. Формат цього підходу є особливо проблематичним, оскільки найнебезпечніший аспект виглядає як просто порожнє повідомлення. У ньому немає орфографічних помилок, зображень чи чогось іншого, що могло б наштовхнути вас на думку про типову фішингову атаку.

Завжди з підозрою ставтеся до несподіваних електронних листів, навіть якщо вони спочатку здаються легітимними.

Ця стаття Що таке фішинг з порожніми зображеннями? раніше була опублікована на сайті CyberCalm, її автор — Наталя Зарудня

CyberCalm

Anthropic визнає, що її ШІ використовується для кіберзлочинності

Агентний штучний інтелект компанії Anthropic, Claude, був “озброєнням” у високорівневих кібератаках, згідно з новим звітом, опублікованим компанією. Вона стверджує, що успішно припинила діяльність кіберзлочинця, чия схема вимагання під назвою “vibe hacking” була спрямована проти щонайменше 17 організацій, включаючи деякі структури охорони здоров’я, служби екстреного реагування та державні установи.

Anthropic повідомляє, що хакер намагався вимагати від деяких жертв шестизначні суми викупу, щоб запобігти оприлюдненню їхніх персональних даних, з “безпрецедентною” допомогою ШІ. У звіті стверджується, що Claude Code, агентний інструмент програмування від Anthropic, використовувався для “автоматизації розвідки, збору облікових даних жертв і проникнення в мережі”. ШІ також застосовувався для прийняття стратегічних рішень, надання порад щодо того, які дані атакувати, і навіть створення “візуально тривожних” записок із вимогами викупу.

Окрім передачі інформації про атаку відповідним органам, Anthropic заблокувала відповідні облікові записи після виявлення злочинної діяльності та з тих пір розробила автоматизований інструмент перевірки. Компанія також впровадила швидший і ефективніший метод виявлення подібних майбутніх випадків, але не уточнює, як він працює.

У звіті (який можна прочитати повністю тут) також детально описується участь Claude у шахрайській схемі працевлаштування в Північній Кореї та розробці програм-вимагачів, згенерованих ШІ. Спільною темою трьох випадків, за словами Anthropic, є те, що високореактивна природа ШІ, здатна до самонавчання, означає, що кіберзлочинці тепер використовують його з операційних причин, а не лише для отримання порад. ШІ також може виконувати роль, яка раніше вимагала би цілої команди людей, при цьому технічні навички більше не є такою перешкодою, як раніше.

Claude — не єдиний ШІ, який використовувався в злочинних цілях. Минулого року OpenAI повідомила, що її генеративні інструменти ШІ використовувалися кіберзлочинними групами, пов’язаними з Китаєм і Північною Кореєю, причому хакери застосовували генеративний ШІ для налагодження коду, дослідження потенційних цілей і складання фішингових електронних листів. OpenAI, чию архітектуру Microsoft використовує для живлення свого власного ШІ Copilot, заявила, що заблокувала доступ цих груп до своїх систем.

Ця стаття Anthropic визнає, що її ШІ використовується для кіберзлочинності раніше була опублікована на сайті CyberCalm, її автор — Наталя Зарудня

CyberCalm

Нова програма-вимагач використовує штучний інтелект для кібератак

Компанія ESET повідомляє про виявлення нового типу програми-вимагача, яка використовує генеративний штучний інтелект (GenAI) для виконання атак. Шкідливе програмне забезпечення під назвою PromptLock використовує локально доступну модель мови штучного інтелекту для генерації шкідливих скриптів у режимі реального часу. Під час інфікування штучний інтелект автоматично вирішує, які файли шукати, копіювати або шифрувати.

PromptLock створює скрипти Lua, які працюють на всіх платформах, зокрема Windows, Linux та macOS. Загроза сканує локальні файли, аналізує їхній вміст та на основі попередньо визначених текстових підказок визначає перехоплювати чи шифрувати дані. Деструктивна функція вже вбудована в код, хоча наразі вона залишається неактивною. Програма-вимагач, написана мовою Golang, використовує 128-бітний алгоритм шифрування SPECK. Перші варіанти вже з’явилися на платформі аналізу шкідливих програм VirusTotal.

«Поява таких інструментів, як PromptLock, свідчить про значні зміни кіберзагроз. За допомогою штучного інтелекту виконання надскладних атак стало значно простішим без потреби залучення кваліфікованих зловмисників, – коментують дослідники ESET. – Добре налаштованої моделі штучного інтелекту тепер достатньо для створення складного, самоадаптивного шкідливого програмного забезпечення. За умови правильної реалізації такі загрози можуть серйозно ускладнити виявлення та роботу спеціалістів з кібербезпеки».

PromptLock використовує мовну модель, доступ до якої здійснюється через API, що означає надсилання згенерованих шкідливих скриптів безпосередньо на інфікований пристрій. Варто зазначити, що запит містить адресу Bitcoin, яка пов’язана з Сатоші Накамото, творцем Bitcoin.

У зв’язку з небезпекою кібератак спеціалісти ESET рекомендують дотримуватися основних правил кібербезпеки, зокрема не відкривати невідомі листи та документи, використовувати складні паролі та багатофакторну автентифікацію, вчасно оновлювати програмне забезпечення, а також забезпечити надійний захист домашніх пристроїв та багаторівневу безпеку корпоративної мережі.

У разі виявлення шкідливої діяльності у власних IT-системах українські користувачі продуктів ESET можуть звернутися за допомогою до цілодобової служби технічної підтримки за телефоном 380 44 545 77 26 або електронною адресою support@eset.ua.

Ця стаття Нова програма-вимагач використовує штучний інтелект для кібератак раніше була опублікована на сайті CyberCalm, її автор — Олена Кожухар

Кібербезпека простою мовою. Корисні поради, які допоможуть вам почуватися безпечно в мережі.